Por Mercè Molist

Una de las joyas más preciadas del "software" libre, el servidor web Apache, vive un serio declive según las estadísticas mensuales de la empresa Netcraft. Aunque sigue siendo el servidor web más presente en Internet, su cuota de mercado es hoy del 50%, cuando hace tres años era del 70%. Las distancias se acortan con su principal rival, el Microsoft Internet Information Server (IIS), que ha crecido un 16% en el mismo periodo.

La principal razón del declive de Apache es el éxito de sus "hijos", servidores web libres que en muchos casos son versiones del propio Apache y que empiezan a canibalizarlo. El más importante es el servidor web de Google, presente en 9 millones de ordenadores. A mediados del año pasado, los servidores Google empezaron a identificarse como tales en Internet y no como Apaches. Lo mismo sucedió con el servidor Tomcat, que ahora se contabiliza separadamente en las estadísticas.

En cuanto al ascenso del servidor de Microsoft, empezó a finales de 2006, cuando la empresa Go Daddy, que aloja millones de sitios web, los migró de Apache a IIS. A esto se añade el auge de redes sociales como Windows Live Spaces, MySpace y Blogger, que utilizan IIS y alojan millones de webs que aparecen en las estadísticas como administradas por el servidor de Microsoft.

Para mejorar la imagen de Apache, la consultora Pingdom ha realizado un estudio sobre el uso de servidores web desde otro punto de vista: cuáles están usando los 100 sitios más populares de Internet. La conclusión es que Apache, con el 49%, es el doble de popular que IIS, con el 20%.

Estadísticas de uso de servidores web en marzo de 2008. Netcraft.

http://news.netcraft.com/archives/2008/03/26/march_2008_web_server_survey.html

Estudio de Pingdom sobre los servidores en uso en los 100 sitios más populares de Internet:

http://royal.pingdom.com/?p=265

Copyright 2008 Mercè Molist.

Verbatim copying, translation and distribution of this entire article is permitted in any digital and no commercial medium, provide this notice is preserved.

miércoles, 30 de abril de 2008

La caída de Apache

Inyección lateral de SQL en Oracle

Aunque este investigador ya había hablado de este tipo de ataques en la conferencia Black Hat Washington que tuvo lugar el pasado mes de febrero, no ha sido hasta ahora cuando ha publicado un artículo con los detalles técnicos. Según estos, en una inyección de SQL, los atacantes crean términos de búsqueda que trucan la base de datos con comandos SQL. Antes, expertos de seguridad pensaban que las inyecciones de SQL sólo podrían funcionar si el atacante imputaba caracteres introducidos en la base de datos, no obstante, Litchfield ha mostrado que el ataque puede funcionar utilizando nuevos tipos de datos, conocido como fechas y tipos de datos de números. Sin embargo, este experto apunta no saber con seguridad el alcance de estas vulnerabilidades, si bien sí puede causar un gran daño en algunos escenarios.

Tal y como apunta este investigador, “si utilizas Oracle y escribes tus propias aplicaciones, podrías estar escribiendo código vulnerable y eso es algo sobre lo que la gente debería preocuparse”.

Para protegerse contra estas vulnerabilidades, Litchfield aconseja que los programadores de bases de datos comprueben que todos los datos que procesan son legítimos y no han sido inyectados con comandos SQL.

Por su parte, desde Oracle han declinado hacer comentarios al respecto.

Fuente:

http://www.idg.es/pcworldtech/mostrarNoticia.asp?id=67277&seccion=actualidad

http://www.databasesecurity.com/dbsec/lateral-sql-injection.pdf

Top Ten de países con más ordenadores zombies

Los criminales han puesto su mirada en Europa debido a sus veloces conexiones ADSL y el buen parqué de PCs.

Diario Ti: La mayor parte del ejército de ordenadores “zombie", utilizados por los cibercriminales para enviar spam o llevar a cabo ataques DDoS, se encuentra en Europa, según han descubierto recientemente los laboratorios de seguridad de G Data.

El análisis de las direcciones IP utilizadas, efectuado por el equipo G Data Outbreak Shield en el primer trimestre de 2008, arrojó datos sorprendentes: en términos de ordenadores zombie, Alemania e Italia encabezaron la lista mundial con el 20% del total de ordenadores implicados. España ocupa el noveno puesto, con el 5% del total. El número de “zombies" utilizados cada día ronda una media de 350.000, con picos de 700.000 PCs de este tipo enviando spam.

Las botnets constituyen la espina dorsal de la industria del e-crimen y causan pérdidas millonarias cada año a los operadores. El portfolio de servicios de estas redes del crimen está altamente diversificado y va desde el envío de spam y ataques DDoS hasta el phising, pharming, malware y el robo de datos. Los criminales online se aprovechan constantemente de los ordenadores que no se protegen adecuadamente, de forma que logran integrarlos en sus botnets.

Los países con buenas infraestructuras TI y conexiones ADSL rápidas están al frente de la lista de prioridades de los responsables de las botnets. Según se desprende de las investigaciones de los laboratorios de seguridad de G Data, no debe sorprender que los países de la Europa Occidental tomen la delantera en el número de zombies activos.

Top diez de países con más PCs zombie:

- Alemania 10 %

- Italia 10 %

- Brasil 8 %

- Turquía 8 %

- China 6 %

- Polonia 6 %

- EE.UU 5 %

- Rusia 5 %

- España 5 %

- India 4 %

Fuente: http://www.diarioti.com/gate/n.php?id=17417

¿Qué debes hacer si han hackeado tu sitio web?

Bueno, han hackeado tu sitio. Esto le sucede a muchos webmasters, incluso a pesar de todo el trabajo dedicado a evitar que este tipo de cosas ocurra. Evitarlo incluye mantener tu sitio actualizado con los últimos parches y software; crear una cuenta de Herramientas para webmasters de Google para ver qué contenido se ha indexado y vigilar tus archivos de registro para asegurarse de que no sucede nada sospechoso, etc. Hay más información en un texto que publicamos el año pasado, "Quick Security Checklist" en inglés.

Recuerda que no estás solo: Los sitios hackeados son cada vez más comunes. Si tu sitio ha sido hackeado puede que se vea infectado con software malicioso. Echa un vistazo al informe que ha publicado la ONG StopBadware.org sobre tendencias de badware en 2007 (Trends in Badware 2007, texto en inglés) para obtener un análisis exhaustivo de las amenazas y las tendencias del año pasado. Lee este post en el blog sobre seguridad en línea de Google que destaca el aumento del número de resultados de búsqueda que contienen alguna URL clasificada como maliciosa. Para informes técnicos más detallados sobre el análisis del malware en la web, consulta el documento The Ghost in the Browser (pdf) y este informe técnico (pdf en inglés) acerca de descargas involuntarias. Léelos y tendrás una mejor idea del problema. Éstos también incluyen algunos ejemplos reales de diferentes tipos de malware.

En cualquier caso, el primer paso debe ser contactar al proveedor de alojamiento web, si dispones de uno. A menudo ellos pueden hacerse cargo de los aspectos más técnicos. Muchos webmasters utilizan alojamiento compartido, que puede dificultar algunas de las cosas enumeradas a continuación. Los consejos marcados con un asterisco (*) son casos en los que los webmasters que utilizan alojamiento compartido probablemente necesitarán ayuda de su proveedor de alojamiento. En caso de que tengas control absoluto del servidor, recomendamos cubrir estos cuatro puntos básicos:

Sitio temporalmente fuera de servicio

* Pon el sitio fuera de servicio temporalmente, al menos hasta que sepas que has arreglado las cosas.

* Si no puedes ponerlo fuera de servicio temporalmente, haz que devuelva un código de estado 503 para evitar que se indexe.

* En las Herramientas para webmasters, utiliza la herramienta de solicitud de eliminación de URL para eliminar cualquier página hackeada o URL de los resultados de búsqueda que se hayan podido añadir. Esto evitará que se muestren páginas hackeadas a los usuarios.

Evaluación de los daños

* Es una buena idea saber qué buscaba el hacker.

o ¿Buscaba información delicada?

o ¿Quería hacerse con el control del sitio con otros propósitos?

* Busca cualquier archivo que se haya cargado o modificado en tu servidor web.

* Busca cualquier actividad sospechosa en los registros de tu servidor, como por ejemplo, intentos fallidos de inicio de sesión, historial de comandos (especialmente como raíz), cuentas de usuario desconocidas, etc.

* Determina el alcance del problema. ¿Tienes otros sitios que también puedan verse afectados?

Recuperación

* Lo mejor que puedes hacer aquí es una reinstalación completa del sistema operativo, realizada desde una fuente de confianza. Es la única manera de estar totalmente seguros de que se ha eliminado todo lo que el hacker haya podido hacer.

* Tras la reinstalación, utiliza la última copia de seguridad para recuperar tu sitio. Asegúrate de que la copia de seguridad esté limpia y libre de contenido hackeado.

* Instala las últimas versiones de parches de software. Esto incluye cosas como por ejemplo plataformas de weblogs, sistemas de gestión de contenido o cualquier otro tipo de software de terceros instalado.

* Cambia las contraseñas.

Recuperación de la presencia en línea

* Vuelve a poner tu sitio en línea.

* Si eres un usuario de las Herramientas para webmasters, inicia sesión en tu cuenta.

* Si tu sitio se ha marcado como malware, solicita una revisión para determinar si está limpio.

* Si has utilizado la herramienta de solicitud de eliminación de URL para URL que deseas tener indexadas, solicita que se reincluya tu contenido revocando la solicitud de eliminación.

Vigílalo todo, ya que el hacker podría querer volver.

Respuestas a otras preguntas que puede que te hagas:

P: ¿Es mejor tener mi sitio temporalmente fuera de servicio o usar robots.txt para evitar que se indexe?

R: Ponerlo temporalmente fuera de servicio es la mejor manera de hacerlo. Esto evita que se muestre malware o badware a los usuarios y evita que los hackers sigan abusando del sistema.

P: Una vez que haya solucionado esto, ¿cuál es la manera más rápida de volver a ser indexado?

R: La mejor manera, independientemente de si el sitio fue hackeado o no, es seguir las Directrices para webmasters, disponibles en el Centro de asistencia para webmasters.

P: He limpiado mi sitio pero, ¿a pesar de esto me penalizará Google si el hacker enlazó a malos vecindarios?

R: Intentaremos que esto no suceda. Hacemos todo lo posible para que los sitios buenos no se vean penalizados por acciones de hackers y spammers. Para estar seguros, elimina completamente cualquier enlace que los hackers hayan podido añadido.

P: ¿Qué pasa si esto ocurrió en mi computadora personal?

R: Todo lo de arriba sigue siendo aplicable. Pon especial atención a limpiarlo todo. De lo contrario, es probable que vuelva a ocurrir lo mismo. Lo ideal es una reinstalación completa del sistema operativo.

Recursos adicionales que puedes encontrar útiles:

* Si Google ha marcado tu sitio como malware, te avisaremos cuando visites las Herramientas para webmasters

* No te olvides del Grupo de asistencia para webmasters de Google. Está lleno de usuarios expertos, y también de Googlers. Para ver un buen ejemplo sobre el tema, lee este mensaje. También está el grupo de Stop Badware.

* Matt Cutts escribió en su blog consejos para proteger tu instalación de Wordpress ("Three tips to protect your WordPress installation", texto en inglés), y también tiene comentarios muy buenos.

No dudes en dejarnos cualquier otra recomendación que tengas en los comentarios del grupo de asistencia.

Fuente: http://googleamericalatinablog.blogspot.com/2008/04/qu-debes-hacer-si-han-hackeado-tu-sitio.html

Spammers, cómo generan el spam en Blogger

En el blog del laboratorio de Websense han publicado de forma detallada el proceso automatizado que utilizan los spammers para burlar la captcha de Blogger y generar blogs spam. Muchos detalles técnicos se me escapan pero la idea general se entiende.

Diariamente miles de blogs y comentarios spam son generados de forma automática por robots, la mayoría de las veces estos nuevos sitios nos redireccionan hacia páginas que contienen diversos malwares. Google está al tanto de la situación y se encuentra en plena campaña de lucha para detectar splogs y eliminar los comentarios que los spammers generan, JMiur de Vagabundia me lo confirmó por e-mail hacia algunos días luego de descubrir que muchos de los comentarios eliminados por Blogger de forma automática y sin aviso al propietario del blog, efectivamente eran comentarios maliciosos generados por robots.

La técnica implementada por los spammers tiene grandes ventajas ya que evitan publicar directamente las URL de sus sitios que generalmente son detectados y bloqueados por los filtros anti-spam. Además no sólo están utilizando direcciones del tipo .blogspot.com, también aprovechan abreviadores de direcciones gratuitos como tinyurl.com.

Es recomendable que todos los usuarios de Blogger eliminen manualmente estos comentarios que se reciben para evitar que alguna visita desprevenida termine siendo la víctima de un spammer. La detección anti-spam de Google se mejora día a día pero no es 100% efectiva, el servicio es el más utilizado del mundo en lo que refiere a plataformas de blogs y controlarlo no debe ser sencillo, además como el juego del gato y el ratón los spammers siempre están mejorando sus técnicas de ataque para burlar los filtros de seguridad.

COFEE para todos. Microsoft invita

COFEE (Computer Online Forensic Evidence Extractor) es un dispositivo USB que dispone de 150 comandos que facilitan la obtención de pruebas desde una máquina sospechosa de haber intervenido en un delito. Permite descifrar contraseñas, rastrear la actividad reciente en Internet y acceder a los datos almacenados en el ordenador, todo ello sin necesidad de incautarse de la máquina, ya que el análisis puede realizarse in situ.

Más de 2.000 policías de quince países disponen ya de este dispositivo, que Microsoft proporciona de forma gratuita.

Con tan pocos detalles resulta imposible determinar la utilidad práctica del dispositivo, puesto que disponiendo de acceso local a una máquina no tiene demasiado mérito acceder a ese tipo de datos. Supongo que lo único que hace es sistematizar y facilitar el acceso a individuos poco especializados...

Fuente:

http://www.kriptopolis.org/cofee-microsoft-invita

http://seattletimes.nwsource.com/html/microsoft/2004379751_msftlaw29.html

http://www.news.com/8301-10784_3-9930664-7.html

Los riesgos de participar en las redes sociales

Consejos para manejarse con cuidado

Sarah Brown toma muchos recaudos cuando se sumerge en las redes contacto sociales de la internet.

No tiene una página en MySpace. Sí figura en Facebook, pero hace lo posible para que su sitio sea visto solo por la gente que conoce.

"No quiero tener que preocuparme de los escándalos y problemas que hay online", expresó Brown, quien estudia educación en el St. Joseph College de Connecticut. No quiere difundir su información personal y exponerse a que le roben su identidad o a que potenciales empleadores sepan cosas de ella que no deben saber. "Es una cuestión de sentido común", señaló.

Da la impresión de que lo tiene todo bajo control. ¿O no?

Resulta que incluso las personas tan cuidadosas como Brown le pueden entregar información personal a extraños sin siquiera darse cuenta. Lo hacen cada vez que bajan e instalan una "aplicación", como se llama a los miles de programas que ofrecen las redes de contacto social de internet, diseñados por terceros y que incluyen juegos, competencias, concursos de conocimientos y regalos virtuales.

Brown, por ejemplo, instaló una aplicación de los aficionados del equipo de hockey sobre hielo Boston Bruins y otra que le permite colocar carteles en su propia página y la de sus amigos. Todo esto es parte de un sistema por el cual la gente puede comunicarse a través de redes cibernéticas de contacto social, creando páginas sobre sí mismos, en las que difunden fotos y detalles de sus vidas y sus intereses.

La gente a veces piensa que esa información, que considera privada, puede verla solo los amigos o grupos específicos.

Las condiciones de uso

Pero eso no es así si se usan aplicaciones. En Facebook, por ejemplo, las aplicaciones solo pueden ser bajadas si el usuario hace click en un recuadro que autoriza a los programadores de esa aplicación "saber quien soy y acceso a mi información". En otras palabras, tienen acceso a todo, menos a la información de cómo contactar al usuario.

Sin pensarlo demasiado, casi 70 millones de personas de todo el mundo aceptaron esas condiciones y usan las aplicaciones para coquetear, jugar y relacionarse con otra gente a través de internet.

News Corp., la empresa matriz de MySpace, que recibe 117 millones de visitantes por mes, incorporó hace poco una plataforma de aplicaciones, que le da a los programadores acceso a la información de todo usuario que baja su programa. A diferencia de lo que ocurre con Facebook, no obstante, el usuario de MySpace no debe incluir su nombre en su página.

¿Qué hacen estos programadores con la información? A veces la usan para poner en contacto a usuarios con intereses parecidos. Otras, para difundir publicidad orientada a sectores específicos, tomando en cuenta cosas como la edad y el género.

Facebook y MySpace aseguran que son muy estrictos con los programadores y que se desvinculan de ellos si no cumplen con sus requisitos. Añaden que hay cierta información, como dirección de internet y teléfonos, que no suministran a nadie.

Muchos datos

Pero expertos que investigan temas relacionados con la seguridad del mundo digital opinan que hay demasiada información personal dando vueltas, y pocas garantías de que está bien resguardada. También dicen que las personas que frecuentan las redes de contacto social no saben cuál es el destino de la información que colocan en sus páginas y ni están al tanto de los riesgos que corren.

"Sospecho que hacen muchos clicks despreocupadamente, sin pensar lo que ello representa", declaró Mary Madden, investigadora del Pew Internet & American Life Project, que estudia todo lo relacionado con la privacidad de las personas. "Se difunde mucha información sin que el usuario sepa cuáles son las consecuencias".

Parte del peligro es que las aplicaciones de Facebook son creadas por cualquiera, desde compañías establecidas hasta individuos que saben diseñar programas. Estos programadores pueden estar en cualquier lugar del mundo, según Jayant Agarwalla, uno de los creadores de la popular aplicación Scrabulous, inspirada en el juego Scrabble.

Contactado mediante un correo electrónico, Agarwalla dijo que emplea datos demográficos para colocar avisos, que aparecen cuando alguien está jugando. El programador, quien vive en la India, destacó que la información es obtenida y usada en el momento y no es almacenada. "En mi humilde opinión, el usuario no tiene nada de que preocuparse", expresó.

Hay quienes opinan, sin embargo, que es como darle el número de su tarjeta de crédito a un desconocido que le ofrece mercancías por la internet.

Adrienne Felt, quien estudia computación en la Universidad de Virginia y usa Facebook, dice que investigó el fenómeno y llegó a la conclusión de que no se corren tantos riesgos, ya que los programadores son gente honorable, sin intenciones ocultas.

Indicó que la mayoría de los programadores que contactó no necesitan la información personal de los usuarios y no le dan uso alguno. Cuando lo hacen, es puramente para pasar avisos publicitarios.

Vigilancia

Al final de cuentas, no obstante, Felt admite que no hay nada que impida a un programador compaginar la información con datos disponibles al público y averiguar la identidad del usuario. La información, por otra parte, puede ser robada y dar lugar incluso al robo de identidad.

"La gente parece estar convencida de que, cuando usa internet, hay alguien vigilando, que se asegura de que todo está en orden. Y eso no es así", comentó.

En la práctica, de todos modos, el principal inconveniente son probablemente los avisos publicitarios destinados específicamente al usuario.

Jonathan Gaugler, un neoyorquino de 26 años, dice que, poco antes de casarse, comenzó a recibir avisos tipo "¿Se va a casar? Haga su lista de regalos con nosotros". Su novia recibió una invitación a donar óvulos a una clínica de fertilidad.

"Alucinante", expresó Gaugler.

Muchos piensan que los riesgos de las redes de contacto social son "bajos, y los beneficios altos", según Patricia Sánchez Abril, profesora de la Universidad de Miami que estudia las leyes sobre privacidad.

"Es la forma en que se comunica la gente ahora. Si uno no está allí, queda al margen", declaró.

Sánchez Abril destaca que las aplicaciones son uno de los riesgos de estas actividades. Otro, dijo, son los amigos con acceso a la información de uno, que pueden darle una difusión no deseada.

Fuente: http://www.infobae.com/contenidos/377498-100918-0-Los-riesgos-de-participar-en-las-redes-sociales

Defensa española bloquea los portales de ocio a los militares

Según confirmaron fuentes de los cuatro instituciones mencionadas, la prohibición de acceso afecta a páginas 'web' como los diarios deportivos 'Marca' y 'As', la revista 'Interviú', diversos portales de compras y de subastas, como el sitio 'Ebay', especializado en compra-venta y subasta de todo tipo de artículos.

Las fuentes consultadas aseguraron que también se ha denegado el acceso a otras páginas relacionadas con actividades de extralaborales como portales en los que se 'cuelgan' anuncios de compra-venta de diferentes productos. La prohibición se extiende además a diversos foros y a las páginas personales o 'blogs'.

Precisamente, estos portales 'personales' y los foros son cada más utilizados por militares y civiles expertos en temática castrense para intercambiar conocimientos, análisis y opiniones sobre temas de defensa nacional e internacional.

El Ministerio de Defensa impone esta restricción de acceso a Internet desde hace varios días a personal militar y civil, al que informó por medio de una circular. La nota explica que la medida se adopta porque la red del Departamento que dirige Carme Chacón se ha visto colapsada en una determinada franja horaria, llegando a hacerse "en ocasiones" imposible la navegación por Internet.

La comunicación señala que se restringirá temporalmente en horario laboral la entrada en una serie de páginas, sin especificar todos los sitios prohibidos sino explicando las categorías de portales que no se podrán visitar a no ser que se tenga una autorización expresa.

Esta restricción idéntica se ha impuesto también desde el pasado lunes en los Cuarteles Generales de los Ejércitos de Tierra, Aire y Armada, en los que la consulta a páginas deportivas está censurada y sólo determinados niveles tienen acceso libre a la red durante el horario laboral.

Según confirmaron varios de los afectados por la medida, la entrada en sitios como las ediciones digitales de los diarios Marca y As, el portal Ebay.es y otras páginas web no está permitida para la mayor parte de los usuarios civiles y militares destinados en estos centros de mando.

Fuente: http://www.lavanguardia.es/lv24h/20080423/53457586291.html

Cuidado con tu portátil en las aduanas

La razón podría ser buena si fuera real, pero es como la eterna excusa del terrorismo bajo la cual las medidas de seguridad de muchas zonas y sobre todo de los viajes en avión es casi ridícula. Los que hemos pasado por la aduana estadounidense hemos aceptado con paciencia esas medidas, pero seguro que muchos de vosotros os preguntáis porqué no les tratan a los americanos aquí de la misma forma y los controles aduaneros en Europa son menos alarmantes, excepto en el Reino Unido, donde estas medidas también están muy de moda, lamentablemente.

La gota que colma el vaso llega con una sentencia que ha ratificado la legalidad de un proceso según el cual un policía de aduanas puede coger el portátil que lleves en tu viaje, abrirlo, encenderlo y pasarse un buen rato mirando en tu disco duro para ver si ve contenidos sospechosos, como por ejemplo pornografía infantil.

Es la última invasión de nuestra privacidad a la que uno debe someterse para viajar a estos países, y desde luego es una verguenza que tengamos que soportar tales actos de invasión de nuestros documentos, tanto personales como profesionales, en las aduanas.

Solución: cifra el disco duro de tu portátil.

Fuente:

http://www.theinquirer.es/2008/04/24/cuidado_con_tu_portatil_en_las_aduanas.html

http://arstechnica.com/news.ars/post/20080423-laptop-searches-at-the-border-no-reason-no-problem.html

http://www.news.com/8301-13578_3-9892897-38.html?tag=nefd.lede#fascism

Los usuarios de P2P no cuidan su privacidad

El estudio se basa en buscar palabras claves, ver los resultados de búsqueda y por ultimo conseguir el objeto buscado para comprobar la veracidad del mismo, con todo estos datos se puede comprobar si el usuario de P2P "descuida" su privacidad.

Las palabras claves buscadas para el estudio fueron las siguientes;

- Factura / s

- Banco / s

- Caja

- Extracto / s

- Mis documentos

- Clave / s

- *.pwl (ficheros de claves)

- Backup

- Respaldo

- Caja Madrid

- Caixa

- Patagon

- Ing Direct

- Santander

- Banesto

Con este listado de palabras claves nos ponemos a trabajar en la búsqueda usando el Emule, el resultado fue extremadamente peligroso para la privacidad de estos usuarios.

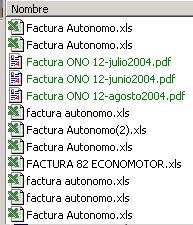

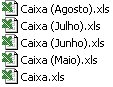

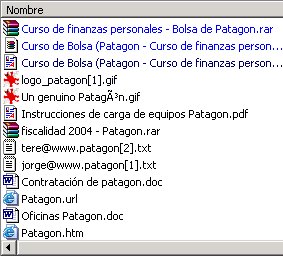

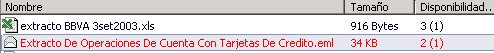

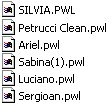

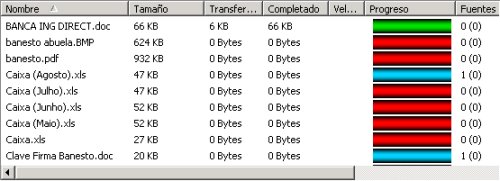

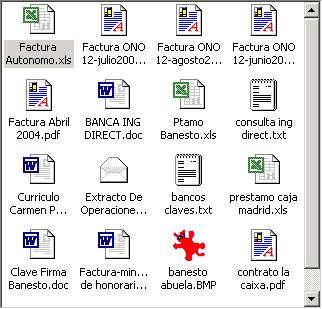

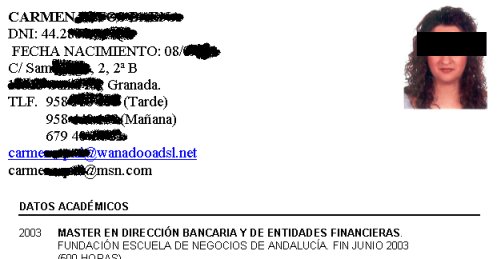

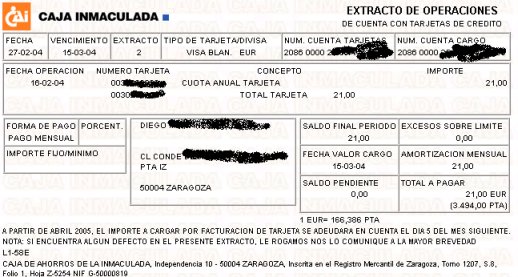

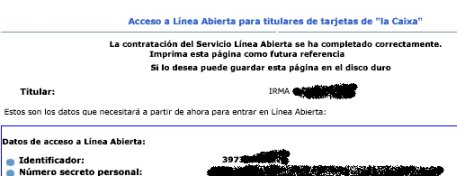

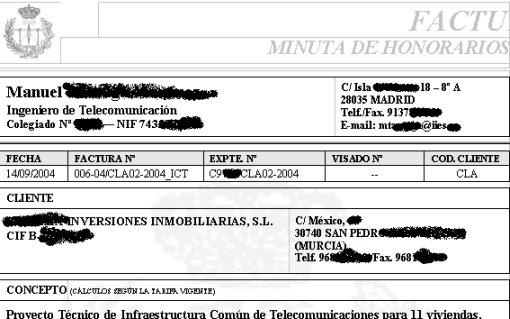

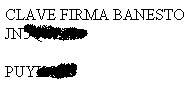

Las imágenes son un pequeño ejemplo de lo hallado:

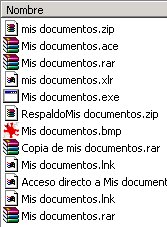

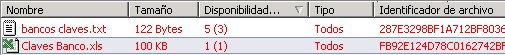

Una vez finalizada la búsqueda y filtrado de los ficheros no deseados nos ponemos a descargar los ficheros que nos interesan para comprobar su veracidad y ver hasta que punto pueden poner en peligro la privacidad del usuario.

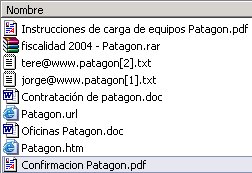

De los ficheros obtenidos, omitimos algunos datos por seguridad, en ellos se encuentran claves bancarias, direcciones, curriculum, teléfonos, saldo disponible, deudas... etc.

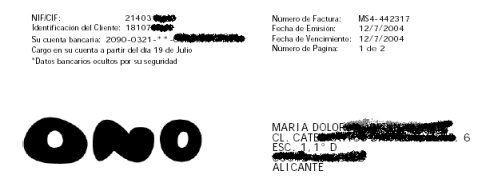

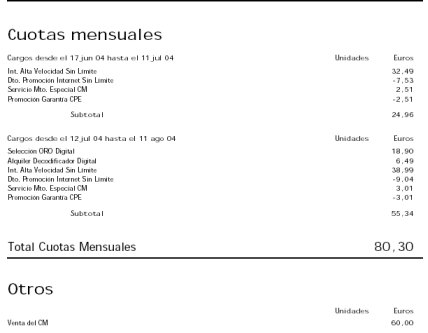

Imágenes de algunos ficheros bajados:

El artículo demuestra que hay que poner “barreras” para que no “violen” nuestra privacidad y no ocurra que nuestra vida privada, cuentas bancarias, claves, estén a disposición de cualquier persona.

La privacidad en las comunicaciones es un derecho por el cual “continuamos” luchando, pero también depende de que el usuario no “regale” o “publique” su privacidad al mundo internauta.

Manual para Salvaguardar la intimidad en peer to peer (P2P)

http://seguridad.internautas.org/index.php?op=1&id=375

Cuida tu “privacidad” en programas P2P.

http://seguridad.internautas.org/html/1/441.html

Fuente:

http://www.internautas.org/html/2900.html

http://www.theinquirer.es/2008/04/25/llegan_a_emule_4000_historias_clinicas_de_abortos.html

Vinton Cerf habla sobre los orígenes de Internet

“No tienes que ser joven para aprender nuevas tecnologías. Tan sólo tienes que sentirte joven”. Es una de las citas que publica la revista Esquire en una entrevista que le realizaron a Vinton Cerf en un reciente número, y en la cual el que es considerado como responsable del nacimiento de Internet explica que no se imaginaba Internet como es ahora, y que la idea tampoco surgió de la nada como un estallido de inspiración.

“No hubo un momento del tipo “¡ajá!”. No en el sentido en el que mucha gente le gustaría que lo hubiese habido. Ven Internet ahora y piensan, bueno, parece que hace 36 años alguien se imaginó cómo sería en 2008, y eso es lo que provocó y dirigió todo su proceso evolutivo. No pasó eso, qué va.”

En la entrevista, Vinton Cerf - ahora miembro del consejo de Google - suelta varias perlas tanto sobre temas tecnológicos (”En Silicon Valley, el fracaso da experiencia. Si fallas todo el tiempo, es diferente. Pero un fracaso es seña de experiencia, más que cualquier otra cosa”) como reflexiones generales (”Hay cinco palabras que debes recordar para tener éxito en tu matrimonio “Tienes toda la razón, cariño”).

Cerf reconoce no saber hacia dónde se dirige Internet: “Me gustaría saber cómo será Internet en 2050. Pensar sobre ello me hace querer tener 8 años”.

Fuente:

http://www.theinquirer.es/2008/04/28/vinton_cerf_habla_sobre_los_origenes_de_internet.html

http://www.esquire.com/features/what-ive-learned/vint-cerf-0508

Firefox triunfa en Europa

El país europeo en el que más creció Firefox fue Andorra, donde su cuota de mercado pasó de 22,7 por ciento en febrero a 24,8 por ciento en marzo. Los tres países en los que Firefox es más utilizado son Finlandia, Polonia y Eslovenia, todos con un porcentaje de entre 43 y 46 por ciento.

Según Xiti, Internet Explorer ha perdido 2,5 puntos en los últimos seis meses. Opera y Safari han mejorado ligeramente sus cuotas de mercado alcanzando un 3,3 y un 2,3 por ciento respectivamente.

En lo que a cifras globales se refiere, Oceanía es la región donde Firefox tiene más penetración de todos los continentes, con un 31,2 por ciento como media. La más baja está en Asia, con un 17,2 por ciento. En algunos países de Asia, Firefox tiene problemas para competir con Maxthon, un navegador creado en China que utiliza el motor de renderización de Internet Explorer.

La gran sorpresa la dio América del Norte, donde Firefox redujo cuota de mercado (un punto en marzo).

Fuente:

http://www.theinquirer.es/2008/04/28/firefox_triunfa_en_europa3.html

http://arstechnica.com/news.ars/post/20080427-all-the-rage-in-europe-firefox-marketshare-climbs-higher.html

http://www.xitimonitor.com/fr-fr/barometre-des-navigateurs/firefox-mars-2008/index-1-1-3-127.html?xtor=11

El SP3 de Windows XP, disponible para el usuario final (RETRASADO)

El SP3 incluye todas las actualizaciones surgidas desde el SP2 e incluye unos 1.100 hotfixes y parches, además de nuevas características menores como el Network Access Protection.

Una descarga obligatoria para los clientes del sistema aunque solo sea por la actualización completa del mismo y la pequeña ganancia de rendimiento que están publicando las pruebas reportadas y la mayoría de opiniones de usuarios que ya lo han probado.

Por su parte Apple también ha actualizado Bootcamp, su utilidad de instalación de Windows en los Mac para solucionar problemas de compatibilidad con el SP3.

Curiosamente, esta gran actualización para el veterano XP llega dos meses antes de la finalización anunciada de su vida comercial. Aún así parece que le queda cuerda para rato ateniéndonos a la opinión de consumidores, fabricantes y empresas.

Descargar XP-SP3 final en españolFuente:http://www.theinquirer.es/2008/04/29/el_sp3_de_windows_xp_disponible_para_el_usuario_final.html

http://www.theinquirer.es/2008/04/28/mejora_el_sp3_el_rendimiento_de_xp.html

http://blogs.zdnet.com/hardware/?p=1775&page=2

http://blogs.zdnet.com/hardware/?p=1772

http://www.theinquirer.es/2008/04/28/los_secretos_de_windows_xp_sp3.html

Educar en seguridad en Chile

¿Qué es el CLCERT? Y ¿cómo se conformó?

El CLCERT es el Grupo de Respuesta a Incidentes de Seguridad Computacional ubicado en la Facultad de Ciencias Físicas y Matemáticas de la Universidad de Chile. Este grupo está compuesto por académicos e ingenieros de la misma universidad. Tiene como misión monitorear y analizar los problemas de seguridad de los sistemas computacionales en Chile, y reducir la cantidad de incidentes de seguridad perpetrados desde y hacia éstos. Para ello, CLCERT se constituye como un punto nacional de encuentro, contacto y coordinación entre instituciones y personas relacionadas del medio local. El origen del CLCERT a finales de 2001 está estrechamente ligado al del Laboratorio de Criptografía Aplicada y Seguridad (CASLab). Surge como una forma en que el CASLab se vincula con el medio local. El CASLab surge como un proyecto conjunto del Centro del Modelamiento Matemático (CMM) y el Departamento de Ciencias de la Computación (DCC), ambos de la Universidad de Chile. Actualmente el CASLab es una red virtual de investigadores con intereses en seguridad computacional y criptografía aplicada.

¿Qué es el “Challenge”? y ¿cuál es su objetivo?

El objetivo de este concurso es crear conciencia (“awareness”) sobre seguridad informática y evaluar el nivel técnico de nuestra comunidad local de expertos en seguridad. El concurso toma la forma de "challenge" o "desafío", donde el objetivo de cada participante es encontrar fallas de seguridad en la configuración y aplicaciones de una máquina específica, el servidor Challenge. Las fallas han sido instaladas a propósito por los organizadores. El objetivo de cada participante en este concurso es encontrar los pasos necesarios para utilizar dichas vulnerabilidades (o bien otras nuevas) y así lograr entrar en forma "no autorizada" al servidor. El concurso es auspiciado y patrocinado por Microsoft Chile, quien presta asesoría de tipo consultivo técnico en la planificación y operación del concurso. Sin embargo, tanto la operación concreta del concurso y servidor challenge, como la determinación de los ganadores son de exclusiva responsabilidad del CLCERT.

Seguir leyendoTercer número de HackHispano disponible

Esta publicación, pretende ser una referencia en el mundo de la seguridad informática y las nuevas tecnologías, un mercado del que hoy en día dependen millones de personas. Todos estamos expuestos a nuevas amenazas a la seguridad, y a todos nos afecta una industria tecnológica, que avanza un ritmo frenético.

Porque nuestra ezine esta pensada para que el conocimiento sea libre y llegue a todos los usuarios.

Las noticias mas destacadas, las mejores guías y manuales sobre estos y muchos otros temas, que hoy día, nos interesan a todos.

HH eZine N3, Descargar (PDF)

> OLPC - One Laptop Per Child

> Maquinas Virtuales en nuestro PC

> Modificar código en tiempo de ejecución

> Api WIN32+ensamblador

> Procesos en un sistema

> Introdución a la api de windows (III parte)

> Configurar la red en Windows 2000/XP por consola

> Hackers, Una Cultura

Fuente: http://www.hackhispano.com/

lunes, 28 de abril de 2008

Avanza el proyecto de ley de delitos informáticos

En concreto el proyecto penaliza la pedofilia a través de Internet, la violación a la privacidad en sus mas diversas formas, la interceptación de correo electrónico, el daño informático, la estafa informática, la fabricación y distribución de virus, la interrupción de comunicaciones (incluyendo los ataques tipo DoS), la alteración de pruebas en soportes informáticos y las falsedades digitales. Es mas que esperado teniendo en cuenta que el código penal data de 1921!!!!

Aquí encontrarán un breve informe mío sobre el proyecto (PDF), que es válido para la versión final de la ley porque ésta no tendrá cambios aparentemente. A fines de mayo entonces habrá ley de delitos informáticos en la República Argentina. Vaya un agradecimiento para los numerosos congresistas, sus asesores, expertos, académicos, penalistas, empresas, y organizaciones que apoyaron el proyecto y su trámite.

Fuente:

http://www.delitosinformaticos.com.ar/blog/2008/04/22/avanza-el-proyecto-de-ley-de-delitos-informaticos/

Vulnerabilidad explotada en Wordpress

WordPress es un manejador de contenidos que es utilizado ampliamente para crear y actualizar blogs. Ha sido desarrollado en lenguaje PHP y MySQL. Gran parte de su popularidad se debe a su facilidad de uso y a los complementos (plugins) diseñados por terceros.

La vulnerabilidad ha sido reportada en el complemento WordPress Spreadsheet Plugin (wpSS), que permite manejar hojas de cálculo en el contenido y realizar búsquedas de datos mediante consultas SQL.

SQL (System Query Language) es un lenguaje de programación estructurado que está orientado a consultas de una base de datos. El mismo permite realizar consultas en forma rápida y fácil.

El fallo ocurre porque el sistema al realizar una búsqueda, no valida correctamente la entrada de datos, permitiendo la inclusión de comandos maliciosos en la misma (ataque de "inyección SQL").

Un atacante que se aproveche del mencionado fallo podría llegar a alterar el contenido, insertar, borrar o capturar datos del mismo.

Es vulnerable la versión 0.61 y probablemente también las anteriores. Se recomienda actualizar el complemento de hoja de cálculo a su nueva versión 0.62 que se encuentra actualizada para con un parche de seguridad que soluciona la vulnerabilidad reportada.

El crédito del descubrimiento de este fallo pertenece a "1ten0.0net1".

Pero además, los usuarios de Wordpress deben actualizarse a la nueva versión 2.5.1 que soluciona 70 fallos. Entre ellos hay una actualización de seguridad con carácter muy importante, especialmente si el blog permite la registración abierta.

Aclaramos que el complemento mencionado en este artículo no se encuentra incluido en el paquete de instalación de Wordpress, por lo que debe ser actualizado de forma independiente.

Temas relacionados

Blog del autor - Actualización de hoja de cálculo

http://timrohrer.com/blog/?page_id=71

WordPress 2.5.1

http://wordpress.org/development/2008/04/wordpress-251/

Fuente:

http://www.enciclopediavirus.com/noticias/verNoticia.php?id=992

http://blogs.eset-la.com/laboratorio/2008/04/16/blogs-wordpress-peligro/

Hardware convertido en malware

Esto fue probado con éxito en un procesador programable LEON corriendo en Linux al inyectar una modificación en el firmware, cambiando una pequeña parte de las puertas lógicas que éste contiene (sólo 1341 de las más de un millón que posee el procesador).

Si bien este tipo de ataques requiere una gran organización y recursos, demuestra que existe una forma de vulnerar un equipo sin necesidad de explotar el software para acceder como un usuario legítimo. Estos procesadores reprogramables están basados en el modelo SPARC de Sun Microsystems y aún no son ampliamente utilizados, pero están orientados para servidores de gran desempeño.

Esta vulnerabilidad fue demostrada en el Usenix Workshop on Large-Scale Exploits and Emergent Threats el día 15 de abril, presentada por los investigadores Samuel T. King, Joseph Tucek, Anthony Cozzie, Chris Grier, Weihang Jiang, and Yuanyuan Zhou de la Universidad de Illinois en Urbana-Champaign, ganando el premio a la mejor presentación.

El paper que presentaron, en inglés.

Fuente: http://barrapunto.com/articles/08/04/27/0952210.shtml

Crece el mercado de seguridad de redes informáticas

Los crecientes ataques informáticos a nivel mundial, sumado a una mayor conciencia respecto a la necesidad de infraestructuras de seguridad completas y sólidas, incrementó en forma significativa la demanda de soluciones de seguridad de redes desde 2004 en América latina, de acuerdo a un informe privado.

Otro factor que impulsó este mercado ha sido el aumento del trabajo móvil, que requiere mejores soluciones de seguridad para proteger a las computadoras portátiles, teléfonos inteligentes y PDAs.

El análisis de la consultora Frost & Sullivan, "Mercados de Seguridad de Redes en América Latina", señala que el mercado obtuvo ingresos por 186,1 millones de dólares en 2007 y se estima que llegará a 598,4 millones de dólares en 2013.

Esta proyección resulta especialmente reveladora al considerar que la mayoría de los proveedores de seguridad de redes comenzó sus operaciones en América Latina a principios de 2000, y que la región comenzó a invertir significativamente en soluciones de seguridad recién en 2002.

"Algunos de los factores esenciales del mercado de seguridad de redes en América Latina son el crecimiento gradual de la vulnerabilidad de las redes, y la brecha entre la demanda y la capacidad de los proveedores de ofrecer soluciones adecuadas", señala Marcelo Kawanami, Gerente de Industria de Frost & Sullivan.

"A medida que la infraestructura de TI se hace más compleja, se necesitarán soluciones más robustas para asegurar su protección", agregó.

En el corto plazo, se espera que se fortalezcan dos tendencias actuales: el paso de soluciones IDS a IPS y el paso de IPSec VPN a soluciones SSL VPN. Ambos, IPS y SSL VPN, son tecnologías modernas y, por lo tanto, incluyen capacidades avanzadas.

Además, los paquetes que integran múltiples soluciones en un sólo producto están creciendo en popularidad y empujando el despliegue del mercado. En consonancia con la tendencia mundial, la mayoría de los proveedores de América Latina está desarrollando dispositivos de gestión unificada de amenazas (UTM, por sus siglas en inglés) como una forma de penetrar mejor en las pequeñas y medianas empresas que comienzan a interesarse por la seguridad de redes.

"Es probable que el paisaje competitivo usual de la seguridad de redes global en América Latina sufra cambios considerables en los próximos años, sobre todo en el espacio de VPN SSL", advierte Kawanami. "Al mismo tiempo, el espacio competitivo actual está muy concentrado, con el 50 por ciento del mercado en manos de dos de los principales participantes", agregó.

Fuente:

http://www.infobaeprofesional.com/notas/65280-Crece-el-mercado-de-seguridad-de-redes-informaticas.html

El mecanismo UAC de Windows Vista, poco seguro

Todo surgió a raíz de un problema con esta utilidad, que los desarrolladores no lograban hacer funcionar en Windows Vista porque la versión 1.0 entraba en conflicto con el mecanismo UAC que trata de proteger ciertas acciones del sistema operativo que sólo el administrador del sistema debería poder realizar.

La aplicación permite reiniciar el sistema operativo, pero además también nos permite seleccionar el sistema operativo con el cual queremos reiniciar nuestro PC. Tras investigar porqué la herramienta no se iniciaba automaticamente, sus desarrolladores se dieron cuenta que la culpa era de UAC, y se pusieron a resolver el problema. Fue en ese punto cuando descubrieron que el mecanismo de seguridad no era tan seguro como muchos podríamos pensar.

“Las limitaciones de seguridad recién implementadas en Windows Vista son como mucho artificiales, fáciles de sobrepasar, y que sólo dan la impresión de seguridad”, escribían los desarrolladores de iReboot en su blog.

Fuente:

http://www.theinquirer.es/2008/04/28/el_mecanismo_uac_de_windows_vista_poco_seguro.html

http://neosmart.net/blog/2008/ireboot-and-working-around-uac-limitations/

http://www.vsantivirus.com/29-04-08.htm

Estadísticas sobre Spam

En cuanto a sitios web, se crea uno relativo al Spam cada 3 segundos, con un total de 23,300 por día. Los servicios más usados son los gratuitos, tales como Blogger o Geocities.

Por otro lado, los servicios de correo vía web también son utilizados por los spammers, violando su sistema de CAPTCHA que pretende distinguir humanos de robots. Entre ellos encontramos a Gmail, Hotmail, etc.

Raramente, el envío de Spam desde Estados Unidos decreció, llegando a un 15%. China, por su parte, aumentó de nivel, dado lo económico de sus dominios .cn.

Fuente: Blog Antivirus

http://www.net-security.org/secworld.php?id=6056

4.000 historias clínicas de abortos se filtran en la Red a través de eMule

Descargarse música o películas desde el ordenador del trabajo a través de un programa de intercambio de archivos puede tener efectos trágicos y no calculados, causados por quien quizá sólo pretendía meter en su MP3 una canción de David Bisbal. Un error de este tipo ha podido provocar que 11.300 historias clínicas, de ellas 4.000 de casos de aborto, acaben expuestos ante cualquier internauta.

El desconocimiento tecnológico de algún empleado de una clínica ginecológica pudo llevarle a poner a disposición del programa eMule (el más popular de intercambio de archivos entre particulares), y por lo tanto al alcance de millones de personas, todos estos datos, contenidos en una carpeta del disco duro de su ordenador. No se sabe con exactitud quién ha sido el culpable, ni las razones de la filtración, pero la Agencia Española de Protección de Datos (AEPD) acaba de sancionar a la clínica, el centro médico Lasaitasuna, en Bilbao, con 150.000 euros. Todavía están en plazo para recurrir la resolución.

No es un caso único. Es el tercero que sanciona Protección de Datos, que tiene abiertos, además, otros 19 expedientes por asuntos similares. Éste es especialmente grave. Se trata de datos médicos ginecológicos y de urología y, en 4.000 casos, son historias clínicas relacionadas con interrupciones voluntarias del embarazo, extremadamente sensibles y cuya divulgación afecta a la intimidad de las mujeres. El centro médico ha declinado hacer declaraciones, pero sus responsables afirmaron ante la Agencia de Protección de Datos que desconocían cómo el fichero había acabado en Internet a la vista de cualquiera. No sabían si había sido el error de un empleado o algo premeditado por alguna persona.

La Policía Local de Ourense fue la que encontró las historias clínicas en el eMule. Estos agentes se han convertido en una especie de guardianes de la protección de datos en la Red. Ellos han sido quienes han dado la voz de alarma en todos los expedientes abiertos en Protección de Datos en 2007 por denuncias relacionadas con el hallazgo de ficheros con datos de carácter personal en redes p2p (peer to peer, o entre iguales).

Una vez conocido el problema, Protección de Datos abrió una inspección. En el centro médico bilbaíno encontraron un fichero de gestión de pacientes igual que el que se había hallado en Internet. En el mismo se podía acceder a datos de las consultas de ginecología, vasectomías e interrupciones de embarazo por aspiración y por píldora. Los registros aparecían asociados a pacientes y a su historia clínica.

La clínica implantó de inmediato en su sistema informático medidas de seguridad de nivel alto. Pero por la filtración de los datos ha sido sancionada por "infracción muy grave" con una multa de 150.000 euros. La sanción podía haber sido mayor -la Ley de Protección de Datos castiga este tipo de infracciones con multas de 300.000 a 600.000 euros-, pero se moderó por la colaboración mostrada por la titular del centro a lo largo del procedimiento, que desarrolló "una extensa actividad para evitar la comisión de infracciones en materia de protección de datos de carácter personal", según la resolución de la agencia.

"En este caso se trata de un error inexcusable de la clínica, que no tenía las medidas de seguridad necesarias para evitar que se produzca una gravísima filtración de estas características", explica el director de la Agencia de Protección de Datos, Artemi Rallo. "Pero hay que hacer un llamamiento global, lo más alto y claro posible, a todas las empresas, hospitales, bancos, guarderías, colegios, para que extremen las garantías y las cautelas y revisen sus sistemas. Hay que hacer una política activa de formación, información y concienciación. La sociedad de la información tiene ciertos riesgos que deben controlarse, y con estos casos quedan en evidencia las limitaciones de muchos ciudadanos a la hora de usar correctamente las herramientas tecnológicas", añade.

Los consejos de Protección de Datos para evitar estos casos son los siguientes: en primer lugar, que la empresa, centro o administración analice si es estrictamente necesario, por razón de los trabajos que se desempeñan, que sus equipos informáticos tengan un software de intercambio de archivos. Si no son necesarios, deben bloquearse. En segundo lugar, habría que establecer medidas adicionales de seguridad para limitar el acceso de los trabajadores a datos tan delicados como los relativos a salud o a los menores.

Protección de Datos ha abierto 21 expedientes en 2007 por filtraciones de datos personales a Internet. Uno de los ficheros encontrados contenía datos de los miembros y directivos de una comunidad religiosa; otro hablaba de solicitantes de adopciones internacionales; otro, de miembros de un sindicato. Cinco se referían a datos de clientes de la empresa, tres a historias clínicas filtradas a la Red y otras cinco a datos personales de recursos humanos.

"Las administraciones públicas, que son las que promueven la sociedad de la información, tienen que promover en paralelo políticas de concienciación y prevención", concluye Artemi Rallo. "Éstos son errores fatales que se pueden evitar con información suficiente. Los ciudadanos tienen que ser conscientes de que a las descargas en Internet las carga el diablo".

Fuente: http://www.elpais.com/articulo/sociedad/4000/historias/clinicas/abortos/filtran/Red/traves/eMule/elpepisoc/20080425elpepisoc_3/Tes

Compra un auto y regala tu información

Gracias al reporte de Sara, comento una actividad que se viene dando en distintos países desde hace tiempo. Estafas en la venta de autos y otros productos.

Existe una red de estafadores que publican autos a precios increibles y al contactarte con ellos envian un correo con fotos de avisos publicados en Internet en forma normal como también los nombres de las personas reales. Hacen sus avisos tentadores, crean páginas falsas de empresas de comercio electrónico como MercadoLibre, DeRemate, MásOportunidades, DeAutos u empresas de envío de dinero logrando quedarse con el depósito.

A continuación un correo recibido de estas personas (los errores corren por cuenta del autor del correo y algunos datos ocultados):

RE: Peugeot 206 XTD 1.9 D Diesel 2006Muchas páginas con este tipo de anuncios son comunicados a los diarios o al sitio involucrado para que se retire dicho aviso pero el el estafador publica otro inmediatamente, siguiendo con su actividad.

De: Juan XXXX (peugeot_XXXX@yahoo.es)

Enviado: martes, 12 de febrero de 2008 07:38:26 p.m.

Para: Sara (saraXXXX@hotmail.com)

Hola,

Antes que nada gracias por su interés en mi coche.El costo total por el es 6000 US dolares.

El coche es como nuevo, funccionando totalmente, no tiene ningun daño o accidente ocultado, ha sido siempre garage guardado, tiene millas bajas.

El auto esta registrado en Argentina.Soy el unico dueno en el titulo de propriedad.Por ahora el coche se encuentra en Italia.Lo que pasa es que promovieron a mi esposa recientemente así que tuvimos que trasladarnos a Italia.Trajimos el coche con nosotros, deseando nationalizarlo aquí, pero no podríamos por que fuy registrado en un pais fuera de la Union Europeea y ahora ya no se puede registrar aqui.Ademas, hay un termino plazo cuando debo pagar el impuesto de importacion a Italia y primer de todo no tengo dinero y segun, no me sirve por que aun si lo pago no lo puedo registrar aqui.Esto es el razon por lo cual lo estoy vendiendo tan barato...ES UNA OPORTUNIDAD...ademas, no tengo una persona de confianza en Argentina para mandarlo a esta persona por que si fuera asi no lo estaria vendiendo tan barato.

En caso que te decides hacer el negocio la entrega se hace con una compania de entregas que se llama Lufthansa Cargo.Vendrá con todos los papeles necesarios (el titulo de propiedad original, la cedula verde original, el formulario 08 firmado por mi y por mi mujer ante un escribano de Argentina, la verificacion policial, el contracto de la venta firmado por mi ).

Los costos del envío y los impuestos del seguro del paquete serán pagados por mí.Mi esposa trabaja por el portador(la compania que va a traer el auto desde Italia a Argentina) y su patrón nos ayudará con el envío (como parte de sus ventajas de trabajo).No vas a pagar ningun impuesto de importacion por que el auto es Argentino.

La ultima cosa...es un negocio grande y los dos de nosotros necesitamos seguridad.Lo mejor que podemos hacer es usar un intermediario que nos puede asegurar la transaccion.Y creo que lo mejor intermediario que podemos usar es MercadoLibre.Para poder empezar la transaccion a traves de mercadolibre necesito algunos datos personales de tu parte : nombre y appelido, direccion, ciudad, cp, provincia, seudonimo de mercadolibre, numero de telefono.

Piensalo y lejame saber por favor lo antes posible!

PS: Si todavía tenes dudas me puedes llamar entre las 12:00s y las 17:00, hora de Argentina y te los aclaro : 003933394198XX.

Desde aquí agradecemos este tipo de informes pero también recalcamos que nunca debe ofrecerse información privada y sobre todo si las condiciones de compra son sospechosas o hacen dudar de su veracidad. También, como usuarios, debemos considerar que si alguien "regala" algo no debe ser un regalo despues de todo y que nosotros también estamos siendo estafadores por intentar lograr un beneficio en donde nuestra ética indica actividades ilegales.

Cristian

Cuidado con las llaves de memoria USB

La empresa de tecnología SanDisk Corporation anunció los resultados de un nuevo estudio que demuestra los riesgos del uso de unidades flash USB inseguras. La encuesta realizada a usuarios finales corporativos y gerentes IT reveló que los ejecutivos no están conscientes del grado en el que las unidades flash inseguras son utilizadas en sus organizaciones: El 77% de los usuarios finales corporativos encuestados han utilizado unidades de disco flash personales para propósitos laborales. Cuando se pidió estimar el porcentaje de la fuerza laboral que utiliza unidades flash, los directores de sistemas respondieron que es de un 35%.

Los usuarios revelaron que los archivos de datos que más probabilidad tenían de ser copiados a una unidad flash personal incluyen registros de clientes (25%), información financiera (17%), planes de negocio (15%), registros de empleados (13%), planes de mercadotecnia (13%) propiedad intelectual (6%) y código fuente (6%).

Los datos de la encuesta indicaron que la portabilidad de las unidades flash USB representa un riesgo importante de pérdida de datos. Aproximadamente uno de diez usuarios corporativos (12%) reportó haber encontrado una unidad flash en un lugar público. Además, cuando se les pidió elegir tres de las cosas que más probablemente harían si se encontraran una unidad flash en un lugar público el 55% de los encuestados afirmó que vería la información.

“La mayoría de los CIOs están conscientes de que las fugas de datos pueden derivarse en robo de identidad, compromiso de la propiedad intelectual y pérdida de secretos comerciales, así como daño a las actividades de relaciones públicas y las finanzas de las organizaciones”, aseguró Gil Mildworth, director de Mercadotecnia de la División Empresarial de SanDisk. “Nuestra encuesta demuestra que, si bien hay cierta conciencia de los riesgos potenciales involucrados con las unidades de disco flash USB, los ejecutivos de TI necesitan políticas, educación y soluciones tecnológicas más efectivas para reducir los riesgos. Sólo un esfuerzo que involucre la administración de dispositivos inteligentes, el monitoreo de datos y la aplicación centralizada de políticas reducirá considerablemente los riesgos, al tiempo de permitir a las organizaciones obtener los beneficios de productividad para realzar la movilidad”.

Políticas corporativas reactivas

Los resultados de la encuesta demostraron que si bien las organizaciones han dado los pasos para implementar políticas y educar a los usuarios sobre el uso adecuado de las unidades flash USB, sus acciones son principalmente reactivas.

De acuerdo con los ejecutivos de TI encuestados, más de dos terceras partes (67%) están implementando o han implementado políticas como resultado de una brecha de seguridad o fuga de datos en su organización. Además, sólo un poco más de la mitad (72%) de todos los participantes de TI han implementado una solución de seguridad de punto final.

La conciencia de las políticas corporativas sobre el uso de unidades flash USB varía entre los encuestados. Veinticinco por ciento de los usuarios finales no conocen todas las políticas de su organización respecto al uso de unidades flash, o saben que existen pero no las conocen a detalle.

Al mismo tiempo, casi la mitad (44%) de los usuarios finales reveló que sus organizaciones no tienen una política que prohíba copiar datos corporativos en las unidades flash USB personales. Otro 16% no sabía si había una política, mientras que el 40% reportó que su compañía tiene una política que prohíbe que los datos corporativos se guarden en unidades flash personales.

Las respuestas de los gerentes TI fueron consistentes con las de los usuarios finales. El 21% de los consultados describió el entendimiento de las políticas por parte de los empleados como sólo limitadas, mientras que el 33% fueron descritas como un entendimiento moderado, el 28% reportó tener buen entendimiento y 19% dijo tener un entendimiento completo.

Cuando se les preguntó sobre la capacitación, el 33 % de los directores de TI reportaron que sus empleados son capacitados una vez al año sobre las políticas respecto al uso de unidades flash USB; el 24% los capacita más de una vez al año; el 22% una vez cuando son contratados; el 17% sólo cuando es necesario y 3% no capacita.

Se requiere más educación para reducir los riesgos y costos potenciales

Cerca de 41% de los gerentes TI corporativos reportan que están por lo menos algo incómodos con el nivel de uso de unidades flash USB en sus organizaciones, lo que revela un nivel importante de riesgo potencial. Los usuarios corporativos validaron sus inquietudes al reportar que uno de cada cinco tiene de poco a ningún conocimiento de los riesgos implícitos con la transportación de datos corporativos en las unidades flash (21%), lo que revela un importante potencial de pérdida de datos.

Fuente: http://www.itpymes.com/ZonaT_vernota.htm?idxnota=72030

domingo, 27 de abril de 2008

La privacidad y la inseguridad de la información: Dos conceptos convergentes.

En este escenario y luego de revisar un documento de investigación de la firma Forrester Research, (http://www.forrester.com/Research/Document/Excerpt/0,7211,43846,00.html) donde se establece un clara distinción en lo que representa la seguridad de los datos y la privacidad de los mismos, es conveniente aclarar las mismas para comprender mejor este derecho constitucional que todo ciudadano frente a los registros de su información que puedan tener terceros.

El derecho constitucional de Hábeas Data consignado en el inciso primero del artículo 15 de la constitución política de Colombia, establece que “Todas las personas (…), tienen derecho a conocer, actualizar y rectificar las informaciones que se hayan recogido sobre ellas en bancos de datos y en archivos de entidades públicas y privadas”. En este sentido, cada ciudadano tiene el derecho de solicitar su información particular consignada en medios informáticos para conocer, actualizar y rectificar la misma y asegurarse que ésta es utilizada conforme la autorización concedida para su uso.

Considerando lo anterior, los ciudadanos son los que deciden que se puede hacer con sus datos, con su información, pues en el contexto de una sociedad de la información, lo que nosotros somos o representamos, finalmente se materializa en un dato, en un registro. Queramos o no, la información fluye y muchas veces si nuestra autorización, por lo cual la inseguridad propia de los operadores de la misma, así como la falta de formalidad en una buena práctica de protección de la privacidad de la información, establecen un escenario donde no hay medidas que protejan al ciudadano, ahora en un contexto digital y global.

Para analizar esta problemática consideremos el documento denominado Guidelines on the protection of privacy and transborder flows of personal data (http://www.oecd.org/document/18/0,2340,es_2649_34255_1815186_1_1_1_1,00.html), emitido por la OECD en septiembre de 1980, como una iniciativa internacional que establece una serie de principios para la protección de la privacidad de los datos personales.

Principios de la privacidad: (Traducción tomada de: Remolina, N. (2002) Data protection: panorama nacional e internacional. En Internet, Comercio Electrónico y Telecomunicaciones. Universidad de los Andes – Legis, pág.129)

1. Transparencia y franqueza: Debe haber una práctica general de franqueza con las persona acerca de las políticas para el tratamiento de la información personal. Deben existir métodos disponibles para establecer la existencia y naturaleza de información personal y los principales propósitos de su uso.

2. Especificación de propósitos: El propósito para la colección de información personal debe ser especificado en el momento del registro de la misma.

3. Limitación de la colección: La colección de información personal debe ser obtenida por medio de métodos legales y justos, además con el conocimiento y consentimiento del sujeto.

4. Limitación de uso: La información personal no debe ser revelada para usos secundarios sin el consentimiento del sujeto o de la ley.

5. Participación individual: Se debe permitir a las personas inspeccionar y corregir su información personal.

6. Calidad: La información personal debe ser exacta, completa y actual, además debe ser pertinente al propósito para el cual fue adquirido.

7. Seguridad: La información personal debe ser protegida con una seguridad razonable, salvaguardándola contra riesgos como son entre otros, acceso no autorizado, pérdida, destrucción, modificación, uso o revelación.

8. Responsabilidad: En toda organización que trate datos personales debe haber responsables por el cumplimiento de las políticas de privacidad y protección de datos personales.

Luego de revisar estos principios de la privacidad, se hace claro que esta buena práctica internacional aún está por desarrollarse en nuestro país, adicionalmente las implicaciones de esta directriz internacional en los temas de administración de la inseguridad de la información, pone de manifiesto en cada organización la necesidad y obligación de manejar los datos personales de cada uno de sus clientes.

En razón con lo anterior, la inseguridad de la información no solamente es un aspecto técnico ni administrativo, sino una responsabilidad legal clara y formal que la Constitución le exige a todos aquellos que manejen datos personales, pues se exponen derechos conexos de los ciudadanos como el derecho a la información, la honra y el buen nombre y la intimidad, como los bienes jurídicamente tutelables más significativos en este contexto.

Por tanto, el manejo de la inseguridad de la información no está supeditado a las áreas de tecnologías de información o seguridad de la información, sino que es una responsabilidad particular y colectiva, que inicia con una custodia propia e indelegable por parte de nosotros sobre nuestra información y se extiende a las organizaciones y sus decisiones y actividades que sobre ella se detallen.

En este sentido, no es posible pensar que la inseguridad de la información no es algo que me afecte, pues cada vez que rellenamos una encuesta, ofrecemos nuestros datos en una llamada, diligenciamos un formulario en el web, nuestra información estará expuesta a la inseguridad jurídica propia de un ambiente digital y a la inseguridad informática inherente al mecanismo que se utilice.

Recuerde: “No podemos alcanzar mayores niveles de seguridad informática en Internet, sin una adecuada administración de la inseguridad jurídica”.

Fuente:http://www.eltiempo.com/participacion/blogs/default/un_articulo.php?id_blog=3516456&id_recurso=450007284&random=6814

Escándalo por filtración de datos personales

Desde varios post de este blog (véase por ejemplo Me da igual y Me sigue dando igual) se ha tratado de concienciar a todo el mundo de la importancia de seguir ciertas políticas de seguridad para mantener nuestros equipos y los datos que ahí guardamos a salvo de extraños. La ignorancia y la despreocupación sobre la seguridad de nuestro equipo y sobre la importancia de los datos que ahí puede haber guardados, se traslada muchas veces al ámbito del trabajo. Frente a la legislación actual que trata de proteger la privacidad en la gestión de los datos de carácter personal (véanse los post sobre LOPD en este mismo blog), siempre sigue habiendo personas, empresas, instituciones, que no ponen todo el énfasis que debieran en proteger los datos.

Hoy mismo se ha publicado una noticia en la que se informa de que más de 11.000 historias clínicas de pacientes, entre las que se incluyen 4.000 historias de casos de abortos, han podido ser filtradas desde una clínica de Bilbao. La noticia es especialmente preocupante ya que los datos fueron compartidos a través de la red P2P de emule, lo cual indica deficiencias graves de seguridad por parte del empleado/s (que utilizaron el emule en el trabajo sin preocuparse de lo seguro que podía ser) y también por parte de la clínica (que no se ha preocupado por la seguridad de su red informática). La clínica en cuestión ha sido sancionada con 150.000 euros por la agencia española de protección de datos (AEPD) lo cual obviamente ha hecho que tome conciencia del problema e implante medidas de seguridad estrictas en sus sistemas informáticos. No obstante, según la misma noticia, este no es un caso aislado. La agencia de protección de datos ha abierto 21 expedientes a lo largo de 2007 por filtraciones a Internet de datos personales sobre historias clínicas, datos personales de recursos humanos, solicitantes de adopciones internacionales, etc.

¿Está nuestra privacidad a salvo en la era de la información? .......

Guzmán Santafé

S21sec labs

Fuente: http://blog.s21sec.com/2008/04/escndalo-por-filtracin-de-datos.html

Detuvieron a un hombre que robaba cajeros automáticos con un dispositivo casero

La policía detuvo en las últimas horas a un presunto ladrón al que sorprendió "in fraganti" en un cajero automático del barrio porteño de Liniers. Según los efectivos, lo apodaban "Luciérnaga" porque solía actuar de noche iluminándose con una linterna. Con un dispositivo casero conocido como "trampa dispensadora" con el que se quedaba con la plata que los clientes iban a sacar de los bancos, en un mes habría robado unos 80.000 pesos.

Fuentes policiales dijeron que el arresto se realizó cuando el sospechoso salía de un cajero automático en la avenida Rivadavia y José León Suárez cuando acababa de robar alrededor de mil pesos. El hombre de 33 años fue detenido por personal de la División Fraudes Bancarios de la Superintendencia de Investigaciones Federales de la Policía Federal.

Según los investigadores, el hombre usaba un dispositivo confeccionado con plásticos, hilos especiales y, ocasionalmente, un poco de pegamento. En cajeros de los que ya había estudiado su movimiento, introducía de noche el aparato por la ranura que entrega los billetes y se retiraba a esperar que entrara un cliente.

"Cuando los usuarios intentaban retirar dinero, se encontraban con que el cajero no se los daba a pesar de que la operación figuraba como 'finalizada'. En su mayoría se retiraban para hacer la denuncia a la mañana del otro día", detalla el informe policial. Entonces el hombre ingresaba al cajero y con otras herramientas (pinzas de punta, agujas largas y extensiones de plástico) sacaba los billetes que su dispositivo había dejado trabados dentro del aparato.

El detenido fue trasladado a la Alcaidía de la Superintendecia de Investigaciones de Villa Lugano, donde quedó alojado a disposición del Juzgado Nacional en los Criminal de turno, por el delito de "Defraudación".

Fuente: http://www.identidadrobada.com/site/index.php?idSeccion=19&idNota=1624

Políticas de seguridad: ¿Cómo hacer que la gente se adecue?

Gerente Técnico de Attachmate

No es una novedad en el mundo corporativo decir que “las personas son el eslabón más débil cuando se habla de mantenimiento de las políticas de seguridad”. No hay dudas de que es un gran reto transformar a los funcionarios de una empresa en defensores reales de las normas de seguridad, garantizando que todos estarán concientes y dispuestos a cumplir las reglas establecidas. ¿Cómo implementar controles preventivos o correctivos que minimicen los riesgos y las brechas en la seguridad? ¿Cómo registrar el consentimiento del usuario de que éste respetará dichas políticas?

Antes que nada, es fundamental lograr el entendimiento de las políticas, para enseguida promover el cumplimiento de las normas y permitir que se centralice la creación y la distribución de esas políticas. Actualmente las organizaciones de los más diversos sectores son bombardeados por una infinidad de presiones externas, principalmente bajo la forma de reglamentos - muchas veces vagos e incluyentes - que las obligan a reducir los riesgos y demostrar que son capaces de cumplir los requisitos y reglas de seguridad.

Para garantizar que los funcionarios y colaboradores en general recibieron y comprendieron las orientaciones acerca de sus funciones y responsabilidades respecto a la seguridad, las empresas necesitan por lo tanto de soluciones de automatización de procedimientos. De esa manera, se logra reducir los costos asociados a los procesos manuales de la implementación de iniciativas que comprueben el conocimiento del usuario respecto a las políticas y el cumplimiento de las mismas en todas las áreas de la compañía, a través de informes detallados acerca de la conformidad y de la adecuación a las normas y reglamentaciones.

O sea, para estar compliance, las empresas necesitan estar capacitadas para ‘decir’ quién lo hizo, cuándo y por qué. Se trata de un almacenamiento de acciones de los funcionarios que funciona como una especie de fotografía de lo que sucedió en determinado momento.

Es por ese motivo que la gran tendencia cuando se habla de políticas de seguridad hoy en día es la práctica de exigir - como parte de la descripción del puesto de cada funcionario - el compromiso con el mantenimiento de la seguridad de datos, procesos y políticas de la empresa en donde trabaja. No es por casualidad que las corporaciones están invirtiendo cada vez más en entrenamientos, campañas de marketing interno, trabajos en grupo y en softwares que monitorean y alertan a los usuarios cuando éstos cometen imprudencias. Para eso, el funcionario necesita estar consciente de cuáles son los procesos que debe seguir.

Ese compromiso del funcionario es esencial porque la seguridad es una ecuación que une tanto a la tecnología como a las personas. De ahí la importancia de la automatización de los procesos manuales de seguridad. Son iniciativas que a lo mejor no contribuyen directamente a la recuperación de la inversión hecha (ROI) pero, a lo largo del tiempo, la automatización de la política de seguridad minimiza los gastos, preservando los activos de la empresa y garantizando su adecuación y conformidad a las diversas leyes y reglamentaciones.

Fuente: http://www.tynmagazine.com/1461-Pol%EDticas-de-seguridad-%BFC%F3mo-hacer-que-la-gente-se-adecue.note.aspx

Hacker niega haber participado en un sabotaje a la empresa DISH Network

El famoso hacker Christopher Tarnovsky ha admitido que News Corporation (News Corp.), una de las más grandes empresas de la industria de los medios de comunicación, lo había contratado para piratear las smart cards de la empresa DISH Network, pero negó haberlas utilizado para sabotear a DISH.

DISH Network acusa a su rival, News Corp., de haber contratado a Tarnovsky hace casi cinco años para que irrumpiera en sus redes de televión vía satélite y robara códigos de seguridad para piratear las smart cards que permiten a los usuarios tener acceso a los canales premium.

DISH Network asegura que News Corp. distribuyó las tarjetas pirateadas en el mercado, lo que causó pérdidas millonarias a su empresa.

Por esta razón, DISH ha levantado cargos judiciales contra NDS group, parte de News Corp., y espera recibir una indemnización de 900 millones de dólares para reponer a las pérdidas que las tarjetas piratas causaron a su empresa.

La empresa U.S. EchoStar Communications, que luego se dividió en DISH y EchoStar Corp., inició el juicio que se está llevando a cabo en la Corte de Distrito de los Estados Unidos en Santa Ana, Califormia.

NDS, una empresa que provee seguridad a un sinnúmero de redes de televisión vía satélite, incluyendo las de DirecTV, aseguró que sólo había estudiado las redes de DirecTV para asegurarse de que funcionaran bien.

Aunque Tarnovsky dijo que había trabajado para News Corp., negó haber recibido dinero para reprogramar tarjetas de EchoStar. Al contrario, dijo que era víctima de una conspiración.

Agregó que uno de sus primeros trabajos en la compañía había sido desarrollar un programa pirata para mejorar la seguridad de DirecTV.

Sin embargo, admitió que News Corp. le había enviado su primer pago desde Canadá, en un paquete que escondía 20.000 dólares en efectivo dentro de aparatos eléctricos.

Asimismo, dijo que había desarrollado un aparato que bautizó como “the stinger” que podía comunicarse con cualquier smart card del mundo.

Otro hacker, Tony Dionisi, testificó que conocía a alguien que trabajaba para NDS que había utilizado el “stinger” para reprogramar 50 smart cards de EchoStar.

Se espera que el juicio termine dentro de dos semanas.

Fuente: http://www.viruslist.com/sp/news?id=208274143

Es hora de regular el phishing en Argentina

CEO Identidad Robada

Esta modalidad delictiva sigue en aumento y hasta el Presidente de la Corte Suprema de Justicia de la Nación fue víctima. Poco interés de empresas y gobierno.

Hace más de un año, la Comisión de Comunicaciones e Informática de la Cámara de Diputados, aprobaba una propuesta de resolución para regular el phishing.

La propuesta había sido realizada por la diputada Amanda Genem del PJ y acompañaron con la firma los diputados Arturo Miguel Heredia Osvaldo Nemirovsci.

En el texto aprobado se solicitaba al Poder Ejecutivo que disponga las medidas conducentes a fin de prevenir el “Phishing Informático”.

Si bien para el público en general el phishing es algo totalmente desconocido, en el mundo, esta modalidad delictiva ha hecho estragos.

El episodio sufrido por el ministro Lorenzetti podría haberse evitado si las empresas tuvieran una política clara respecto a la difusión y educación de este tipo de delitos.

Según datos recientemente publicados en vnunet.es, la mayoría de los casos de fraude tienen origen en Estados Unidos, seguidos de Rusia y Hong Kong. Si se diferencia según el tipo de ataques Estados Unidos se mantiene como el mayor emisor de casos de phishing mientras que Rusia se mantiene a la cabeza de los ataques de troyanos.

Desde Identidad Robada, creemos que mas allá de las sanciones penales que puedan tener las personas que cometan estos ilícitos, se debe hacer hincapié en:

Educar y prevenir a la ciudadanía sobre las nuevas modalidades delictivas relacionadas con el robo de identidad.

Contar con un programa nacional para la prevención del robo de identidad que cuente con información para sensibilizar a los usuarios de Internet sobre el peligro del phishing y otras nuevas modalidades delictivas.

Proveer a las víctimas de robo de identidad un control mejor de su información de identificación personal, entre estas: al permitir que se puedan ‘congelar por razones de seguridad’ los informes de crédito y al proveer protecciones con aumentos significativos en caso de que una compañía privada de a conocer los números de documentos de sus clientes.

Requerir a las compañías que notifiquen a los consumidores individuales que se vean envueltos en situaciones donde la falla de seguridad haya expuesto la información personal de 500 ciudadanos o más.

Proyecto de Resolución

La Cámara de Diputados de la Nación

RESUELVE:

Instar a los organismos competentes, que promuevan masivamente la difusión de las medidas para prevenir el phishing informático y publiquen los casos que sucedan con este tipo de modalidad.

FUNDAMENTOS

Señor presidente:

El phishing es una forma de engaño mediante la cual los atacantes envían un mensaje (anzuelo) a una o varias personas, intentando convencerlo para que revele sus datos personales. Esta información puede ser utilizada luego para realizar acciones fraudulentas, como transferencias de fondos de su cuenta bancaria, compras con sus tarjetas de crédito, entre otras.

El modo de difusión más utilizado para los ataques de "phishing" es el correo electrónico. Estos correos suelen ser muy convincentes y simulan haber sido enviados por una entidad conocida y confiable. En el mensaje se alegan problemas técnicos o actualización de datos de una cuenta y le solicitan al destinatario que ingrese a un sitio Web, para modificar o verificar sus datos personales.

Dicha página Web es en realidad un sitio falsificado que simula ser el de la organización en cuestión. Incluso el texto de enlace a la dirección de correo electrónico suele ser la dirección real; sin embargo, cuando el usuario hace clic en el enlace, se lo redirige a una página Web falsa, controlada por el atacante.

Por eso, es necesaria la difusión bancaria en cuanto a las medidas preventivas que el cliente debe tomar a la hora de ingresar los datos personales para realizar las operaciones.

Según los especialistas en Derecho Informático, cada vez son más las denuncias por fraude bancario y están generando muchos problemas. Esta forma de robo de identidad puede tener dos tipos de fines: uno es el económico, (como fue el caso de dos entidades bancarias en nombre de las cuales llegaron e-mails relacionados con problemas de acceso y solicitando los datos al clientes, y lo más grave es que remitían a páginas duplicadas de los bancos).Y por otro lado, la identificación y validación de cuentas de correo electrónicos para venderlas (como fue el caso de Fibertel, por el cual según la misma empresa, "el correo electrónico habría sido enviado con la aparente intención de obtener cuentas activas para futuros envíos de mensajes no solicitados").

Difundir los casos generará conciencia sobre este tipo de modalidad. Deben saberse para que crezca notoriamente el conocimiento con el fin de prevenir este tipo de estafa.

Por los motivos expuestos, solicito a mis pares y al Señor Presidente la aprobación de este Proyecto de Declaración.

Más información: http://www.identidadrobada.com

Juega con Banesto y sé estafado ("nuevo" método de Phishing)

En el día de hoy he recibido un Phishing de Banesto en el cual se me invita a jugar en una tombola y ganar imortantes premios.