Por Mercè Molist

Una de las joyas más preciadas del "software" libre, el servidor web Apache, vive un serio declive según las estadísticas mensuales de la empresa Netcraft. Aunque sigue siendo el servidor web más presente en Internet, su cuota de mercado es hoy del 50%, cuando hace tres años era del 70%. Las distancias se acortan con su principal rival, el Microsoft Internet Information Server (IIS), que ha crecido un 16% en el mismo periodo.

La principal razón del declive de Apache es el éxito de sus "hijos", servidores web libres que en muchos casos son versiones del propio Apache y que empiezan a canibalizarlo. El más importante es el servidor web de Google, presente en 9 millones de ordenadores. A mediados del año pasado, los servidores Google empezaron a identificarse como tales en Internet y no como Apaches. Lo mismo sucedió con el servidor Tomcat, que ahora se contabiliza separadamente en las estadísticas.

En cuanto al ascenso del servidor de Microsoft, empezó a finales de 2006, cuando la empresa Go Daddy, que aloja millones de sitios web, los migró de Apache a IIS. A esto se añade el auge de redes sociales como Windows Live Spaces, MySpace y Blogger, que utilizan IIS y alojan millones de webs que aparecen en las estadísticas como administradas por el servidor de Microsoft.

Para mejorar la imagen de Apache, la consultora Pingdom ha realizado un estudio sobre el uso de servidores web desde otro punto de vista: cuáles están usando los 100 sitios más populares de Internet. La conclusión es que Apache, con el 49%, es el doble de popular que IIS, con el 20%.

Estadísticas de uso de servidores web en marzo de 2008. Netcraft.

http://news.netcraft.com/archives/2008/03/26/march_2008_web_server_survey.html

Estudio de Pingdom sobre los servidores en uso en los 100 sitios más populares de Internet:

http://royal.pingdom.com/?p=265

Copyright 2008 Mercè Molist.

Verbatim copying, translation and distribution of this entire article is permitted in any digital and no commercial medium, provide this notice is preserved.

miércoles, 30 de abril de 2008

La caída de Apache

Inyección lateral de SQL en Oracle

Aunque este investigador ya había hablado de este tipo de ataques en la conferencia Black Hat Washington que tuvo lugar el pasado mes de febrero, no ha sido hasta ahora cuando ha publicado un artículo con los detalles técnicos. Según estos, en una inyección de SQL, los atacantes crean términos de búsqueda que trucan la base de datos con comandos SQL. Antes, expertos de seguridad pensaban que las inyecciones de SQL sólo podrían funcionar si el atacante imputaba caracteres introducidos en la base de datos, no obstante, Litchfield ha mostrado que el ataque puede funcionar utilizando nuevos tipos de datos, conocido como fechas y tipos de datos de números. Sin embargo, este experto apunta no saber con seguridad el alcance de estas vulnerabilidades, si bien sí puede causar un gran daño en algunos escenarios.

Tal y como apunta este investigador, “si utilizas Oracle y escribes tus propias aplicaciones, podrías estar escribiendo código vulnerable y eso es algo sobre lo que la gente debería preocuparse”.

Para protegerse contra estas vulnerabilidades, Litchfield aconseja que los programadores de bases de datos comprueben que todos los datos que procesan son legítimos y no han sido inyectados con comandos SQL.

Por su parte, desde Oracle han declinado hacer comentarios al respecto.

Fuente:

http://www.idg.es/pcworldtech/mostrarNoticia.asp?id=67277&seccion=actualidad

http://www.databasesecurity.com/dbsec/lateral-sql-injection.pdf

Top Ten de países con más ordenadores zombies

Los criminales han puesto su mirada en Europa debido a sus veloces conexiones ADSL y el buen parqué de PCs.

Diario Ti: La mayor parte del ejército de ordenadores “zombie", utilizados por los cibercriminales para enviar spam o llevar a cabo ataques DDoS, se encuentra en Europa, según han descubierto recientemente los laboratorios de seguridad de G Data.

El análisis de las direcciones IP utilizadas, efectuado por el equipo G Data Outbreak Shield en el primer trimestre de 2008, arrojó datos sorprendentes: en términos de ordenadores zombie, Alemania e Italia encabezaron la lista mundial con el 20% del total de ordenadores implicados. España ocupa el noveno puesto, con el 5% del total. El número de “zombies" utilizados cada día ronda una media de 350.000, con picos de 700.000 PCs de este tipo enviando spam.

Las botnets constituyen la espina dorsal de la industria del e-crimen y causan pérdidas millonarias cada año a los operadores. El portfolio de servicios de estas redes del crimen está altamente diversificado y va desde el envío de spam y ataques DDoS hasta el phising, pharming, malware y el robo de datos. Los criminales online se aprovechan constantemente de los ordenadores que no se protegen adecuadamente, de forma que logran integrarlos en sus botnets.

Los países con buenas infraestructuras TI y conexiones ADSL rápidas están al frente de la lista de prioridades de los responsables de las botnets. Según se desprende de las investigaciones de los laboratorios de seguridad de G Data, no debe sorprender que los países de la Europa Occidental tomen la delantera en el número de zombies activos.

Top diez de países con más PCs zombie:

- Alemania 10 %

- Italia 10 %

- Brasil 8 %

- Turquía 8 %

- China 6 %

- Polonia 6 %

- EE.UU 5 %

- Rusia 5 %

- España 5 %

- India 4 %

Fuente: http://www.diarioti.com/gate/n.php?id=17417

¿Qué debes hacer si han hackeado tu sitio web?

Bueno, han hackeado tu sitio. Esto le sucede a muchos webmasters, incluso a pesar de todo el trabajo dedicado a evitar que este tipo de cosas ocurra. Evitarlo incluye mantener tu sitio actualizado con los últimos parches y software; crear una cuenta de Herramientas para webmasters de Google para ver qué contenido se ha indexado y vigilar tus archivos de registro para asegurarse de que no sucede nada sospechoso, etc. Hay más información en un texto que publicamos el año pasado, "Quick Security Checklist" en inglés.

Recuerda que no estás solo: Los sitios hackeados son cada vez más comunes. Si tu sitio ha sido hackeado puede que se vea infectado con software malicioso. Echa un vistazo al informe que ha publicado la ONG StopBadware.org sobre tendencias de badware en 2007 (Trends in Badware 2007, texto en inglés) para obtener un análisis exhaustivo de las amenazas y las tendencias del año pasado. Lee este post en el blog sobre seguridad en línea de Google que destaca el aumento del número de resultados de búsqueda que contienen alguna URL clasificada como maliciosa. Para informes técnicos más detallados sobre el análisis del malware en la web, consulta el documento The Ghost in the Browser (pdf) y este informe técnico (pdf en inglés) acerca de descargas involuntarias. Léelos y tendrás una mejor idea del problema. Éstos también incluyen algunos ejemplos reales de diferentes tipos de malware.

En cualquier caso, el primer paso debe ser contactar al proveedor de alojamiento web, si dispones de uno. A menudo ellos pueden hacerse cargo de los aspectos más técnicos. Muchos webmasters utilizan alojamiento compartido, que puede dificultar algunas de las cosas enumeradas a continuación. Los consejos marcados con un asterisco (*) son casos en los que los webmasters que utilizan alojamiento compartido probablemente necesitarán ayuda de su proveedor de alojamiento. En caso de que tengas control absoluto del servidor, recomendamos cubrir estos cuatro puntos básicos:

Sitio temporalmente fuera de servicio

* Pon el sitio fuera de servicio temporalmente, al menos hasta que sepas que has arreglado las cosas.

* Si no puedes ponerlo fuera de servicio temporalmente, haz que devuelva un código de estado 503 para evitar que se indexe.

* En las Herramientas para webmasters, utiliza la herramienta de solicitud de eliminación de URL para eliminar cualquier página hackeada o URL de los resultados de búsqueda que se hayan podido añadir. Esto evitará que se muestren páginas hackeadas a los usuarios.

Evaluación de los daños

* Es una buena idea saber qué buscaba el hacker.

o ¿Buscaba información delicada?

o ¿Quería hacerse con el control del sitio con otros propósitos?

* Busca cualquier archivo que se haya cargado o modificado en tu servidor web.

* Busca cualquier actividad sospechosa en los registros de tu servidor, como por ejemplo, intentos fallidos de inicio de sesión, historial de comandos (especialmente como raíz), cuentas de usuario desconocidas, etc.

* Determina el alcance del problema. ¿Tienes otros sitios que también puedan verse afectados?

Recuperación

* Lo mejor que puedes hacer aquí es una reinstalación completa del sistema operativo, realizada desde una fuente de confianza. Es la única manera de estar totalmente seguros de que se ha eliminado todo lo que el hacker haya podido hacer.

* Tras la reinstalación, utiliza la última copia de seguridad para recuperar tu sitio. Asegúrate de que la copia de seguridad esté limpia y libre de contenido hackeado.

* Instala las últimas versiones de parches de software. Esto incluye cosas como por ejemplo plataformas de weblogs, sistemas de gestión de contenido o cualquier otro tipo de software de terceros instalado.

* Cambia las contraseñas.

Recuperación de la presencia en línea

* Vuelve a poner tu sitio en línea.

* Si eres un usuario de las Herramientas para webmasters, inicia sesión en tu cuenta.

* Si tu sitio se ha marcado como malware, solicita una revisión para determinar si está limpio.

* Si has utilizado la herramienta de solicitud de eliminación de URL para URL que deseas tener indexadas, solicita que se reincluya tu contenido revocando la solicitud de eliminación.

Vigílalo todo, ya que el hacker podría querer volver.

Respuestas a otras preguntas que puede que te hagas:

P: ¿Es mejor tener mi sitio temporalmente fuera de servicio o usar robots.txt para evitar que se indexe?

R: Ponerlo temporalmente fuera de servicio es la mejor manera de hacerlo. Esto evita que se muestre malware o badware a los usuarios y evita que los hackers sigan abusando del sistema.

P: Una vez que haya solucionado esto, ¿cuál es la manera más rápida de volver a ser indexado?

R: La mejor manera, independientemente de si el sitio fue hackeado o no, es seguir las Directrices para webmasters, disponibles en el Centro de asistencia para webmasters.

P: He limpiado mi sitio pero, ¿a pesar de esto me penalizará Google si el hacker enlazó a malos vecindarios?

R: Intentaremos que esto no suceda. Hacemos todo lo posible para que los sitios buenos no se vean penalizados por acciones de hackers y spammers. Para estar seguros, elimina completamente cualquier enlace que los hackers hayan podido añadido.

P: ¿Qué pasa si esto ocurrió en mi computadora personal?

R: Todo lo de arriba sigue siendo aplicable. Pon especial atención a limpiarlo todo. De lo contrario, es probable que vuelva a ocurrir lo mismo. Lo ideal es una reinstalación completa del sistema operativo.

Recursos adicionales que puedes encontrar útiles:

* Si Google ha marcado tu sitio como malware, te avisaremos cuando visites las Herramientas para webmasters

* No te olvides del Grupo de asistencia para webmasters de Google. Está lleno de usuarios expertos, y también de Googlers. Para ver un buen ejemplo sobre el tema, lee este mensaje. También está el grupo de Stop Badware.

* Matt Cutts escribió en su blog consejos para proteger tu instalación de Wordpress ("Three tips to protect your WordPress installation", texto en inglés), y también tiene comentarios muy buenos.

No dudes en dejarnos cualquier otra recomendación que tengas en los comentarios del grupo de asistencia.

Fuente: http://googleamericalatinablog.blogspot.com/2008/04/qu-debes-hacer-si-han-hackeado-tu-sitio.html

Spammers, cómo generan el spam en Blogger

En el blog del laboratorio de Websense han publicado de forma detallada el proceso automatizado que utilizan los spammers para burlar la captcha de Blogger y generar blogs spam. Muchos detalles técnicos se me escapan pero la idea general se entiende.

Diariamente miles de blogs y comentarios spam son generados de forma automática por robots, la mayoría de las veces estos nuevos sitios nos redireccionan hacia páginas que contienen diversos malwares. Google está al tanto de la situación y se encuentra en plena campaña de lucha para detectar splogs y eliminar los comentarios que los spammers generan, JMiur de Vagabundia me lo confirmó por e-mail hacia algunos días luego de descubrir que muchos de los comentarios eliminados por Blogger de forma automática y sin aviso al propietario del blog, efectivamente eran comentarios maliciosos generados por robots.

La técnica implementada por los spammers tiene grandes ventajas ya que evitan publicar directamente las URL de sus sitios que generalmente son detectados y bloqueados por los filtros anti-spam. Además no sólo están utilizando direcciones del tipo .blogspot.com, también aprovechan abreviadores de direcciones gratuitos como tinyurl.com.

Es recomendable que todos los usuarios de Blogger eliminen manualmente estos comentarios que se reciben para evitar que alguna visita desprevenida termine siendo la víctima de un spammer. La detección anti-spam de Google se mejora día a día pero no es 100% efectiva, el servicio es el más utilizado del mundo en lo que refiere a plataformas de blogs y controlarlo no debe ser sencillo, además como el juego del gato y el ratón los spammers siempre están mejorando sus técnicas de ataque para burlar los filtros de seguridad.

COFEE para todos. Microsoft invita

COFEE (Computer Online Forensic Evidence Extractor) es un dispositivo USB que dispone de 150 comandos que facilitan la obtención de pruebas desde una máquina sospechosa de haber intervenido en un delito. Permite descifrar contraseñas, rastrear la actividad reciente en Internet y acceder a los datos almacenados en el ordenador, todo ello sin necesidad de incautarse de la máquina, ya que el análisis puede realizarse in situ.

Más de 2.000 policías de quince países disponen ya de este dispositivo, que Microsoft proporciona de forma gratuita.

Con tan pocos detalles resulta imposible determinar la utilidad práctica del dispositivo, puesto que disponiendo de acceso local a una máquina no tiene demasiado mérito acceder a ese tipo de datos. Supongo que lo único que hace es sistematizar y facilitar el acceso a individuos poco especializados...

Fuente:

http://www.kriptopolis.org/cofee-microsoft-invita

http://seattletimes.nwsource.com/html/microsoft/2004379751_msftlaw29.html

http://www.news.com/8301-10784_3-9930664-7.html

Los riesgos de participar en las redes sociales

Consejos para manejarse con cuidado

Sarah Brown toma muchos recaudos cuando se sumerge en las redes contacto sociales de la internet.

No tiene una página en MySpace. Sí figura en Facebook, pero hace lo posible para que su sitio sea visto solo por la gente que conoce.

"No quiero tener que preocuparme de los escándalos y problemas que hay online", expresó Brown, quien estudia educación en el St. Joseph College de Connecticut. No quiere difundir su información personal y exponerse a que le roben su identidad o a que potenciales empleadores sepan cosas de ella que no deben saber. "Es una cuestión de sentido común", señaló.

Da la impresión de que lo tiene todo bajo control. ¿O no?

Resulta que incluso las personas tan cuidadosas como Brown le pueden entregar información personal a extraños sin siquiera darse cuenta. Lo hacen cada vez que bajan e instalan una "aplicación", como se llama a los miles de programas que ofrecen las redes de contacto social de internet, diseñados por terceros y que incluyen juegos, competencias, concursos de conocimientos y regalos virtuales.

Brown, por ejemplo, instaló una aplicación de los aficionados del equipo de hockey sobre hielo Boston Bruins y otra que le permite colocar carteles en su propia página y la de sus amigos. Todo esto es parte de un sistema por el cual la gente puede comunicarse a través de redes cibernéticas de contacto social, creando páginas sobre sí mismos, en las que difunden fotos y detalles de sus vidas y sus intereses.

La gente a veces piensa que esa información, que considera privada, puede verla solo los amigos o grupos específicos.

Las condiciones de uso

Pero eso no es así si se usan aplicaciones. En Facebook, por ejemplo, las aplicaciones solo pueden ser bajadas si el usuario hace click en un recuadro que autoriza a los programadores de esa aplicación "saber quien soy y acceso a mi información". En otras palabras, tienen acceso a todo, menos a la información de cómo contactar al usuario.

Sin pensarlo demasiado, casi 70 millones de personas de todo el mundo aceptaron esas condiciones y usan las aplicaciones para coquetear, jugar y relacionarse con otra gente a través de internet.

News Corp., la empresa matriz de MySpace, que recibe 117 millones de visitantes por mes, incorporó hace poco una plataforma de aplicaciones, que le da a los programadores acceso a la información de todo usuario que baja su programa. A diferencia de lo que ocurre con Facebook, no obstante, el usuario de MySpace no debe incluir su nombre en su página.

¿Qué hacen estos programadores con la información? A veces la usan para poner en contacto a usuarios con intereses parecidos. Otras, para difundir publicidad orientada a sectores específicos, tomando en cuenta cosas como la edad y el género.

Facebook y MySpace aseguran que son muy estrictos con los programadores y que se desvinculan de ellos si no cumplen con sus requisitos. Añaden que hay cierta información, como dirección de internet y teléfonos, que no suministran a nadie.

Muchos datos

Pero expertos que investigan temas relacionados con la seguridad del mundo digital opinan que hay demasiada información personal dando vueltas, y pocas garantías de que está bien resguardada. También dicen que las personas que frecuentan las redes de contacto social no saben cuál es el destino de la información que colocan en sus páginas y ni están al tanto de los riesgos que corren.

"Sospecho que hacen muchos clicks despreocupadamente, sin pensar lo que ello representa", declaró Mary Madden, investigadora del Pew Internet & American Life Project, que estudia todo lo relacionado con la privacidad de las personas. "Se difunde mucha información sin que el usuario sepa cuáles son las consecuencias".

Parte del peligro es que las aplicaciones de Facebook son creadas por cualquiera, desde compañías establecidas hasta individuos que saben diseñar programas. Estos programadores pueden estar en cualquier lugar del mundo, según Jayant Agarwalla, uno de los creadores de la popular aplicación Scrabulous, inspirada en el juego Scrabble.

Contactado mediante un correo electrónico, Agarwalla dijo que emplea datos demográficos para colocar avisos, que aparecen cuando alguien está jugando. El programador, quien vive en la India, destacó que la información es obtenida y usada en el momento y no es almacenada. "En mi humilde opinión, el usuario no tiene nada de que preocuparse", expresó.

Hay quienes opinan, sin embargo, que es como darle el número de su tarjeta de crédito a un desconocido que le ofrece mercancías por la internet.

Adrienne Felt, quien estudia computación en la Universidad de Virginia y usa Facebook, dice que investigó el fenómeno y llegó a la conclusión de que no se corren tantos riesgos, ya que los programadores son gente honorable, sin intenciones ocultas.

Indicó que la mayoría de los programadores que contactó no necesitan la información personal de los usuarios y no le dan uso alguno. Cuando lo hacen, es puramente para pasar avisos publicitarios.

Vigilancia

Al final de cuentas, no obstante, Felt admite que no hay nada que impida a un programador compaginar la información con datos disponibles al público y averiguar la identidad del usuario. La información, por otra parte, puede ser robada y dar lugar incluso al robo de identidad.

"La gente parece estar convencida de que, cuando usa internet, hay alguien vigilando, que se asegura de que todo está en orden. Y eso no es así", comentó.

En la práctica, de todos modos, el principal inconveniente son probablemente los avisos publicitarios destinados específicamente al usuario.

Jonathan Gaugler, un neoyorquino de 26 años, dice que, poco antes de casarse, comenzó a recibir avisos tipo "¿Se va a casar? Haga su lista de regalos con nosotros". Su novia recibió una invitación a donar óvulos a una clínica de fertilidad.

"Alucinante", expresó Gaugler.

Muchos piensan que los riesgos de las redes de contacto social son "bajos, y los beneficios altos", según Patricia Sánchez Abril, profesora de la Universidad de Miami que estudia las leyes sobre privacidad.

"Es la forma en que se comunica la gente ahora. Si uno no está allí, queda al margen", declaró.

Sánchez Abril destaca que las aplicaciones son uno de los riesgos de estas actividades. Otro, dijo, son los amigos con acceso a la información de uno, que pueden darle una difusión no deseada.

Fuente: http://www.infobae.com/contenidos/377498-100918-0-Los-riesgos-de-participar-en-las-redes-sociales

Defensa española bloquea los portales de ocio a los militares

Según confirmaron fuentes de los cuatro instituciones mencionadas, la prohibición de acceso afecta a páginas 'web' como los diarios deportivos 'Marca' y 'As', la revista 'Interviú', diversos portales de compras y de subastas, como el sitio 'Ebay', especializado en compra-venta y subasta de todo tipo de artículos.

Las fuentes consultadas aseguraron que también se ha denegado el acceso a otras páginas relacionadas con actividades de extralaborales como portales en los que se 'cuelgan' anuncios de compra-venta de diferentes productos. La prohibición se extiende además a diversos foros y a las páginas personales o 'blogs'.

Precisamente, estos portales 'personales' y los foros son cada más utilizados por militares y civiles expertos en temática castrense para intercambiar conocimientos, análisis y opiniones sobre temas de defensa nacional e internacional.

El Ministerio de Defensa impone esta restricción de acceso a Internet desde hace varios días a personal militar y civil, al que informó por medio de una circular. La nota explica que la medida se adopta porque la red del Departamento que dirige Carme Chacón se ha visto colapsada en una determinada franja horaria, llegando a hacerse "en ocasiones" imposible la navegación por Internet.

La comunicación señala que se restringirá temporalmente en horario laboral la entrada en una serie de páginas, sin especificar todos los sitios prohibidos sino explicando las categorías de portales que no se podrán visitar a no ser que se tenga una autorización expresa.

Esta restricción idéntica se ha impuesto también desde el pasado lunes en los Cuarteles Generales de los Ejércitos de Tierra, Aire y Armada, en los que la consulta a páginas deportivas está censurada y sólo determinados niveles tienen acceso libre a la red durante el horario laboral.

Según confirmaron varios de los afectados por la medida, la entrada en sitios como las ediciones digitales de los diarios Marca y As, el portal Ebay.es y otras páginas web no está permitida para la mayor parte de los usuarios civiles y militares destinados en estos centros de mando.

Fuente: http://www.lavanguardia.es/lv24h/20080423/53457586291.html

Cuidado con tu portátil en las aduanas

La razón podría ser buena si fuera real, pero es como la eterna excusa del terrorismo bajo la cual las medidas de seguridad de muchas zonas y sobre todo de los viajes en avión es casi ridícula. Los que hemos pasado por la aduana estadounidense hemos aceptado con paciencia esas medidas, pero seguro que muchos de vosotros os preguntáis porqué no les tratan a los americanos aquí de la misma forma y los controles aduaneros en Europa son menos alarmantes, excepto en el Reino Unido, donde estas medidas también están muy de moda, lamentablemente.

La gota que colma el vaso llega con una sentencia que ha ratificado la legalidad de un proceso según el cual un policía de aduanas puede coger el portátil que lleves en tu viaje, abrirlo, encenderlo y pasarse un buen rato mirando en tu disco duro para ver si ve contenidos sospechosos, como por ejemplo pornografía infantil.

Es la última invasión de nuestra privacidad a la que uno debe someterse para viajar a estos países, y desde luego es una verguenza que tengamos que soportar tales actos de invasión de nuestros documentos, tanto personales como profesionales, en las aduanas.

Solución: cifra el disco duro de tu portátil.

Fuente:

http://www.theinquirer.es/2008/04/24/cuidado_con_tu_portatil_en_las_aduanas.html

http://arstechnica.com/news.ars/post/20080423-laptop-searches-at-the-border-no-reason-no-problem.html

http://www.news.com/8301-13578_3-9892897-38.html?tag=nefd.lede#fascism

Los usuarios de P2P no cuidan su privacidad

El estudio se basa en buscar palabras claves, ver los resultados de búsqueda y por ultimo conseguir el objeto buscado para comprobar la veracidad del mismo, con todo estos datos se puede comprobar si el usuario de P2P "descuida" su privacidad.

Las palabras claves buscadas para el estudio fueron las siguientes;

- Factura / s

- Banco / s

- Caja

- Extracto / s

- Mis documentos

- Clave / s

- *.pwl (ficheros de claves)

- Backup

- Respaldo

- Caja Madrid

- Caixa

- Patagon

- Ing Direct

- Santander

- Banesto

Con este listado de palabras claves nos ponemos a trabajar en la búsqueda usando el Emule, el resultado fue extremadamente peligroso para la privacidad de estos usuarios.

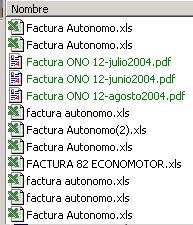

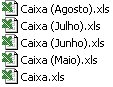

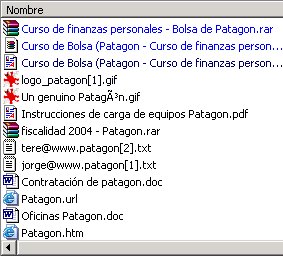

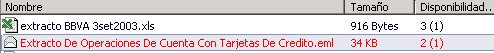

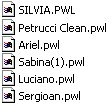

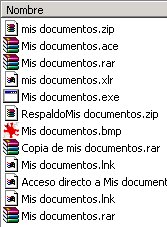

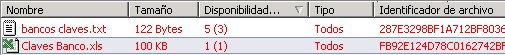

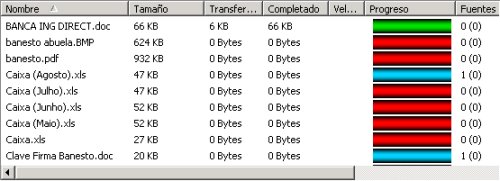

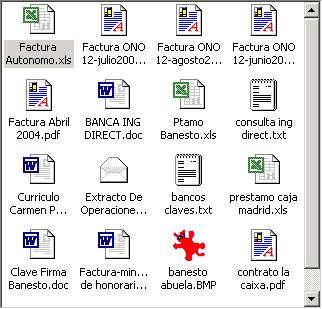

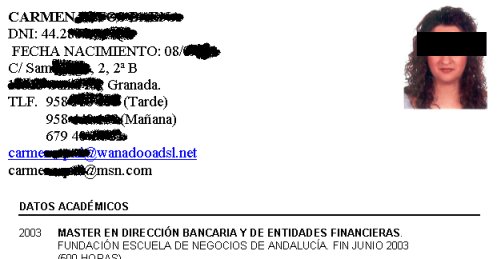

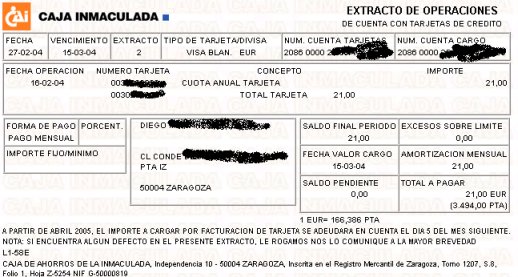

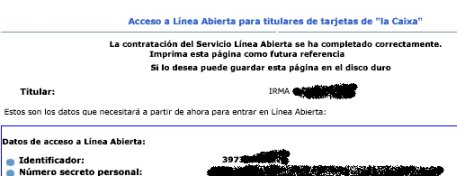

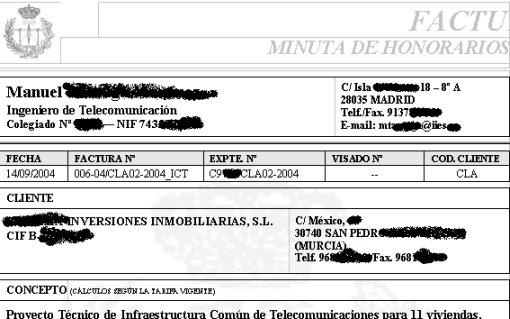

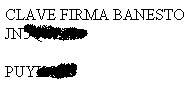

Las imágenes son un pequeño ejemplo de lo hallado:

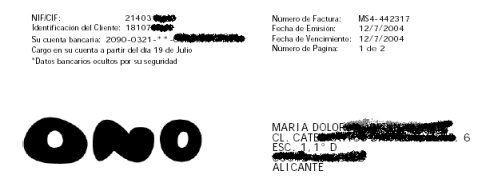

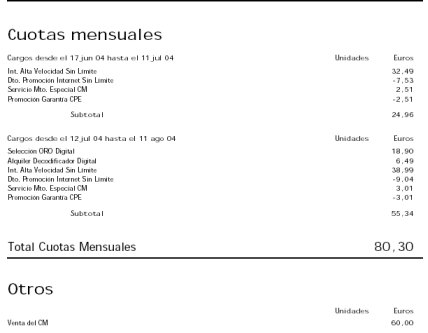

Una vez finalizada la búsqueda y filtrado de los ficheros no deseados nos ponemos a descargar los ficheros que nos interesan para comprobar su veracidad y ver hasta que punto pueden poner en peligro la privacidad del usuario.

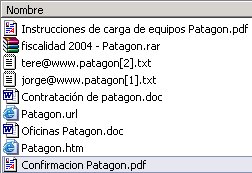

De los ficheros obtenidos, omitimos algunos datos por seguridad, en ellos se encuentran claves bancarias, direcciones, curriculum, teléfonos, saldo disponible, deudas... etc.

Imágenes de algunos ficheros bajados:

El artículo demuestra que hay que poner “barreras” para que no “violen” nuestra privacidad y no ocurra que nuestra vida privada, cuentas bancarias, claves, estén a disposición de cualquier persona.

La privacidad en las comunicaciones es un derecho por el cual “continuamos” luchando, pero también depende de que el usuario no “regale” o “publique” su privacidad al mundo internauta.

Manual para Salvaguardar la intimidad en peer to peer (P2P)

http://seguridad.internautas.org/index.php?op=1&id=375

Cuida tu “privacidad” en programas P2P.

http://seguridad.internautas.org/html/1/441.html

Fuente:

http://www.internautas.org/html/2900.html

http://www.theinquirer.es/2008/04/25/llegan_a_emule_4000_historias_clinicas_de_abortos.html

Vinton Cerf habla sobre los orígenes de Internet

“No tienes que ser joven para aprender nuevas tecnologías. Tan sólo tienes que sentirte joven”. Es una de las citas que publica la revista Esquire en una entrevista que le realizaron a Vinton Cerf en un reciente número, y en la cual el que es considerado como responsable del nacimiento de Internet explica que no se imaginaba Internet como es ahora, y que la idea tampoco surgió de la nada como un estallido de inspiración.

“No hubo un momento del tipo “¡ajá!”. No en el sentido en el que mucha gente le gustaría que lo hubiese habido. Ven Internet ahora y piensan, bueno, parece que hace 36 años alguien se imaginó cómo sería en 2008, y eso es lo que provocó y dirigió todo su proceso evolutivo. No pasó eso, qué va.”

En la entrevista, Vinton Cerf - ahora miembro del consejo de Google - suelta varias perlas tanto sobre temas tecnológicos (”En Silicon Valley, el fracaso da experiencia. Si fallas todo el tiempo, es diferente. Pero un fracaso es seña de experiencia, más que cualquier otra cosa”) como reflexiones generales (”Hay cinco palabras que debes recordar para tener éxito en tu matrimonio “Tienes toda la razón, cariño”).

Cerf reconoce no saber hacia dónde se dirige Internet: “Me gustaría saber cómo será Internet en 2050. Pensar sobre ello me hace querer tener 8 años”.

Fuente:

http://www.theinquirer.es/2008/04/28/vinton_cerf_habla_sobre_los_origenes_de_internet.html

http://www.esquire.com/features/what-ive-learned/vint-cerf-0508

Firefox triunfa en Europa

El país europeo en el que más creció Firefox fue Andorra, donde su cuota de mercado pasó de 22,7 por ciento en febrero a 24,8 por ciento en marzo. Los tres países en los que Firefox es más utilizado son Finlandia, Polonia y Eslovenia, todos con un porcentaje de entre 43 y 46 por ciento.

Según Xiti, Internet Explorer ha perdido 2,5 puntos en los últimos seis meses. Opera y Safari han mejorado ligeramente sus cuotas de mercado alcanzando un 3,3 y un 2,3 por ciento respectivamente.

En lo que a cifras globales se refiere, Oceanía es la región donde Firefox tiene más penetración de todos los continentes, con un 31,2 por ciento como media. La más baja está en Asia, con un 17,2 por ciento. En algunos países de Asia, Firefox tiene problemas para competir con Maxthon, un navegador creado en China que utiliza el motor de renderización de Internet Explorer.

La gran sorpresa la dio América del Norte, donde Firefox redujo cuota de mercado (un punto en marzo).

Fuente:

http://www.theinquirer.es/2008/04/28/firefox_triunfa_en_europa3.html

http://arstechnica.com/news.ars/post/20080427-all-the-rage-in-europe-firefox-marketshare-climbs-higher.html

http://www.xitimonitor.com/fr-fr/barometre-des-navigateurs/firefox-mars-2008/index-1-1-3-127.html?xtor=11

El SP3 de Windows XP, disponible para el usuario final (RETRASADO)

El SP3 incluye todas las actualizaciones surgidas desde el SP2 e incluye unos 1.100 hotfixes y parches, además de nuevas características menores como el Network Access Protection.

Una descarga obligatoria para los clientes del sistema aunque solo sea por la actualización completa del mismo y la pequeña ganancia de rendimiento que están publicando las pruebas reportadas y la mayoría de opiniones de usuarios que ya lo han probado.

Por su parte Apple también ha actualizado Bootcamp, su utilidad de instalación de Windows en los Mac para solucionar problemas de compatibilidad con el SP3.

Curiosamente, esta gran actualización para el veterano XP llega dos meses antes de la finalización anunciada de su vida comercial. Aún así parece que le queda cuerda para rato ateniéndonos a la opinión de consumidores, fabricantes y empresas.

Descargar XP-SP3 final en españolFuente:http://www.theinquirer.es/2008/04/29/el_sp3_de_windows_xp_disponible_para_el_usuario_final.html

http://www.theinquirer.es/2008/04/28/mejora_el_sp3_el_rendimiento_de_xp.html

http://blogs.zdnet.com/hardware/?p=1775&page=2

http://blogs.zdnet.com/hardware/?p=1772

http://www.theinquirer.es/2008/04/28/los_secretos_de_windows_xp_sp3.html

Educar en seguridad en Chile

¿Qué es el CLCERT? Y ¿cómo se conformó?

El CLCERT es el Grupo de Respuesta a Incidentes de Seguridad Computacional ubicado en la Facultad de Ciencias Físicas y Matemáticas de la Universidad de Chile. Este grupo está compuesto por académicos e ingenieros de la misma universidad. Tiene como misión monitorear y analizar los problemas de seguridad de los sistemas computacionales en Chile, y reducir la cantidad de incidentes de seguridad perpetrados desde y hacia éstos. Para ello, CLCERT se constituye como un punto nacional de encuentro, contacto y coordinación entre instituciones y personas relacionadas del medio local. El origen del CLCERT a finales de 2001 está estrechamente ligado al del Laboratorio de Criptografía Aplicada y Seguridad (CASLab). Surge como una forma en que el CASLab se vincula con el medio local. El CASLab surge como un proyecto conjunto del Centro del Modelamiento Matemático (CMM) y el Departamento de Ciencias de la Computación (DCC), ambos de la Universidad de Chile. Actualmente el CASLab es una red virtual de investigadores con intereses en seguridad computacional y criptografía aplicada.

¿Qué es el “Challenge”? y ¿cuál es su objetivo?

El objetivo de este concurso es crear conciencia (“awareness”) sobre seguridad informática y evaluar el nivel técnico de nuestra comunidad local de expertos en seguridad. El concurso toma la forma de "challenge" o "desafío", donde el objetivo de cada participante es encontrar fallas de seguridad en la configuración y aplicaciones de una máquina específica, el servidor Challenge. Las fallas han sido instaladas a propósito por los organizadores. El objetivo de cada participante en este concurso es encontrar los pasos necesarios para utilizar dichas vulnerabilidades (o bien otras nuevas) y así lograr entrar en forma "no autorizada" al servidor. El concurso es auspiciado y patrocinado por Microsoft Chile, quien presta asesoría de tipo consultivo técnico en la planificación y operación del concurso. Sin embargo, tanto la operación concreta del concurso y servidor challenge, como la determinación de los ganadores son de exclusiva responsabilidad del CLCERT.

Seguir leyendoTercer número de HackHispano disponible

Esta publicación, pretende ser una referencia en el mundo de la seguridad informática y las nuevas tecnologías, un mercado del que hoy en día dependen millones de personas. Todos estamos expuestos a nuevas amenazas a la seguridad, y a todos nos afecta una industria tecnológica, que avanza un ritmo frenético.

Porque nuestra ezine esta pensada para que el conocimiento sea libre y llegue a todos los usuarios.

Las noticias mas destacadas, las mejores guías y manuales sobre estos y muchos otros temas, que hoy día, nos interesan a todos.

HH eZine N3, Descargar (PDF)

> OLPC - One Laptop Per Child

> Maquinas Virtuales en nuestro PC

> Modificar código en tiempo de ejecución

> Api WIN32+ensamblador

> Procesos en un sistema

> Introdución a la api de windows (III parte)

> Configurar la red en Windows 2000/XP por consola

> Hackers, Una Cultura

Fuente: http://www.hackhispano.com/