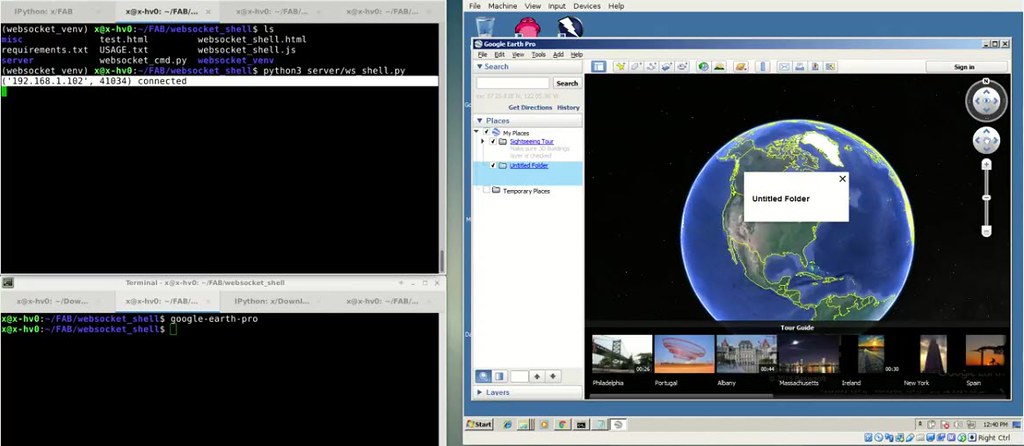

Los productos de Google tienen una buena reputación y son sinónimo de niveles de seguridad razonablemente altos y confiables. Sin embargo, en esta oportunidad, el investigador argentino >Fabián Cuchietti pudo descubrir y explotar una vulnerabilidad de ejecución de código remoto en Google Earth Pro, evadiendo la famosa caja de arena (sandbox) lo que permitía al atacante secuestrar una cuenta de Google (@gmail.com), leer y descargar archivos locales, usando Google Earth Pro como vector de ataque.

Este problema de seguridad se encontraba en el contenido de los archivos con extensión *.kmz y *.kml. KMZ es un tipo de archivo comprimido que contiene archivos KML (Keyhole Markup Language) en su interior. Además, KML es un tipo de notación XML que se utiliza para agregar información geográfica relacionada con mapas basados en Internet, como Google Maps.

KML es un formato de archivo que se utiliza para mostrar datos geográficos en Google Earth y puede incluir ubicaciones, imágenes, marcas, modelos 3D y descripciones de texto. Estos tipos de archivos son un buen formato para propagar código dañino. No es un formato de archivo sospechoso como binarios ejecutables, por ejemplo. También hace que sea difícil detectar el código malicioso en el interior debido a su compresión.

La vulnerabilidad mencionada ya ha sido informada al equipo de seguridad de Google y la misma fue corregida en la versión 7.3.2 el 1 de junio pasado.

En DEFCON China I se realizó la presentación de Fabian Cuchietti y Gonzalo Sanchez presentando "Google Nice Quilombo" con la explotación de diferentes vectores de ataques, incluyendo el robo de cookies.